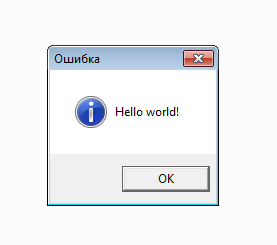

–Ф–ї—П –љ–∞—З–∞–ї–∞ –Њ–њ—А–µ–і–µ–ї–Є–Љ—Б—П —Б —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ–Њ—Б—В—М—О –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П –Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ—Л–Љ–Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В–∞–Љ–Є. –Ф–ї—П –њ—А–Њ—Б—В–Њ—В—Л —Б–Њ–Ј–і–∞–і–Є–Љ 64-–±–Є—В–љ–Њ–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–µ –Ї–Њ—В–Њ—А–Њ–µ –њ–Њ–Ї–∞–Ј—Л–≤–∞–µ—В —Б–Њ–Њ–±—Й–µ–љ–Є–µ "Hello World!" –Є –Ј–∞–≤–µ—А—И–∞–µ—В —Б–≤–Њ—О —А–∞–±–Њ—В—Г. –Т –Ї–∞—З–µ—Б—В–≤–µ HEX - —А–µ–і–∞–Ї—В–Њ—А–∞ –±—Г–і–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М 010 Editor.

–Ф–ї—П –љ–∞—З–∞–ї–∞ —Б–Њ–Ј–і–∞–і–Є–Љ —Б—Е–µ–Љ—Г —З—В–Њ–±—Л –Њ–њ—А–µ–і–µ–ї–Є—В—М –≤—Б–µ —Б–Љ–µ—Й–µ–љ–Є—П –Є —А–∞–Ј–Љ–µ—А—Л –≤–љ—Г—В—А–Є PE —Д–∞–є–ї–∞. –Ф–ї—П –љ–∞—З–∞–ї–∞ –Њ–њ—А–µ–і–µ–ї–Є–Љ—Б—П —Б –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ–Љ —Б–µ–Ї—Ж–Є–є. –Ґ.–Ї. –љ–∞—И–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–µ –±—Г–і–µ—В –≤—Л–Ј—Л–≤–∞—В—М –≤–љ–µ—И–љ–Є–µ API —Д—Г–љ–Ї—Ж–Є–Є, —В–Њ –љ–∞–Љ –љ—Г–ґ–љ–∞ –±—Г–і–µ—В —В–∞–±–ї–Є—Ж–∞ –Є–Љ–њ–Њ—А—В–∞ (–≤–∞—А–Є–∞–љ—В —Б –њ–Њ–ї—Г—З–µ–љ–Є–µ–Љ —З–µ—А–µ–Ј PEB —П –љ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О). –Ф–ї—П –њ–Њ–Ї–∞–Ј–∞ —Б–Њ–Њ–±—Й–µ–љ–Є—П –Љ—Л –±—Г–і–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Д—Г–љ–Ї—Ж–Є—О MassageBoxA, –∞ –і–ї—П –Ј–∞–≤–µ—А—И–µ–љ–Є—П –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П ExitProcess, —В.–µ. –љ–∞–Љ —Г–ґ–µ –љ—Г–ґ–љ–Њ 2 –±–Є–±–ї–Є–Њ—В–µ–Ї–Є - kernel32.dll –Є user32.dll. –Ф–∞–≤–∞–є—В–µ –њ–Њ–і—Б—З–Є—В–∞–µ–Љ —А–∞–Ј–Љ–µ—А —В–∞–±–ї–Є—Ж—Л –Є–Љ–њ–Њ—А—В–∞. –Ф–ї—П 2-—Е –±–Є–±–ї–Є–Њ—В–µ–Ї –љ—Г–ґ–љ–Њ —А–∞–Ј–Љ–µ—Б—В–Є—В—М 3 —Б—В—А—Г–Ї—В—Г—А—Л IMAGE_IMPORT_DESCRIPTOR (–і–≤–µ —Б –і–∞–љ–љ—Л–Љ–Є –Є –Њ–і–љ—Г –Ј–∞–±–Є—В—Г—О –љ—Г–ї—П–Љ–Є), –њ–Њ–ї—Г—З–∞–µ–Љ 0x14 * 3 = 0x3C. –Ґ–∞–Ї–ґ–µ –љ—Г–ґ–љ–Њ –Љ–µ—Б—В–Њ –і–ї—П —А–∞–Ј–Љ–µ—Й–µ–љ–Є—П –Є–Љ–µ–љ –±–Є–±–ї–Є–Њ—В–µ–Ї –≤ —Д–Њ—А–Љ–∞—В–µ ASCIIZ: 0x3C + sizeof("kernel32.dll") + sizeof("user32.dll") = 0x54. –Ф–∞–ї–µ–µ –љ—Г–ґ–љ–Њ —А–∞—Б—З–Є—В–∞—В—М —А–∞–Ј–Љ–µ—А—Л —В–∞–±–ї–Є—Ж –Є–Љ–µ–љ –Є —В–∞–±–ї–Є—Ж –∞–і—А–µ—Б–Њ–≤, –њ–Њ –Њ–і–љ–Њ–є —Д—Г–љ–Ї—Ж–Є–Є –Є–Ј –Ї–∞–ґ–і–Њ–є –±–Є–±–ї–Є–Њ—В–µ–Ї–Є –њ–Њ–ї—Г—З–∞–µ—В—Б—П 0x54 + sizeof(IMAGE_THUNK_DATA) * 4 + sizeof(IMAGE_THUNK_DATA) * 2 = 0x84. –Ґ–µ–њ–µ—А—М –њ—А–Є–±–∞–≤–ї—П–µ–Љ —А–∞–Ј–Љ–µ—А –Є–Љ–µ–љ —Д—Г–љ–Ї—Ж–Є–є: 0x84 + sizeof("MessageBoxA") + 2 + sizeof("ExitProcess") + 2 = 0xA0. –Ш—В–∞–Ї —В–∞–±–ї–Є—Ж–∞ –Є–Љ–њ–Њ—А—В–∞ –Ј–∞–љ–Є–Љ–∞–µ—В —Г –љ–∞—Б 0xA0 –±–∞–є—В. –Я–µ—А–≤—Г—О —Б–µ–Ї—Ж–Є—О —А–∞–Ј–Љ–µ—Б—В–Є–Љ –њ–Њ –њ–µ—А–≤–Њ–Љ—Г –і–Њ—Б—В—Г–њ–љ–Њ–Љ—Г RVA –≤—Л—А–Њ–≤–љ–µ–љ–љ–Њ–Љ—Г –љ–∞ —А–∞–Ј–Љ–µ—А —Б—В—А–∞–љ–Є—Ж—Л, —В.–µ. 0x1000. –Ґ–∞–±–ї–Є—Ж—Г –Є–Љ–њ–Њ—А—В–∞ —А–∞–Ј–Љ–µ—Б—В–Є–Љ –≤ —Б–∞–Љ–Њ–Љ –љ–∞—З–∞–ї–µ —Б–µ–Ї—Ж–Є–Є (–љ–µ –Ј–∞–±—Л–≤–∞—П —З—В–Њ –і–∞–љ–љ—Л–µ –і–Њ–ї–ґ–љ—Л –±—Л—В—М –≤ little-endian —Д–Њ—А–Љ–∞—В–µ (–Љ–ї–∞–і—И–Є–є –±–∞–є—В –њ–Њ –Љ–ї–∞–і—И–µ–Љ—Г –∞–і—А–µ—Б—Г)):

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

+-----------------+----------+------------------------+---------------------------------------------+

| –Љ–µ—В–Ї–∞ | —Б–Љ–µ—Й–µ–љ–Є–µ | –і–∞–љ–љ—Л–µ | –Њ–њ–Є—Б–∞–љ–Є–µ |

+-----------------+----------+------------------------+---------------------------------------------+

| —В–∞–±–ї–Є—Ж–∞ –Є–Љ–њ–Њ—А—В–∞ | 0x00 | 0x00001054 | OriginalFirstThunk -----------------------+ |

| | 0x04 | 0x00000000 | TimeDateStamp | |

| | 0x08 | 0x00000000 | ForwarderChain | |

| | 0x0c | 0x0000103c | Name ------------------+ | |

| | 0x10 | 0x00001074 | FirstThunk ------------+---------------+ | |

| | 0x14 | 0x00001064 | OriginalFirstThunk ----+--------------+| | |

| | 0x18 | 0x00000000 | TimeDateStamp | || | |

| | 0x1c | 0x00000000 | ForwarderChain | || | |

| | 0x20 | 0x00001049 | Name ----------------+ | || | |

| | 0x24 | 0x0000107c | FirstThunk ----------+-+-----------+ || | |

| | 0x28 | 0x00000000 | OriginalFirstThunk | | | || | |

| | 0x2c | 0x00000000 | TimeDateStamp | | | || | |

| | 0x30 | 0x00000000 | ForwarderChain | | | || | |

| | 0x34 | 0x00000000 | Name | | | || | |

| | 0x38 | 0x00000000 | FirstThunk | | | || | |

| –Є–Љ–µ–љ–∞ –±–Є–±–ї–Є–Њ—В–µ–Ї | 0x3c | kernel32.dll, 0 | <----+-+ | || | |

| | 0x49 | user32.dll, 0 | <----+ | || | |

| —В–∞–±–ї–Є—Ж–∞ –Є–Љ–µ–љ 1 | 0x54 | 0x0000000000001084 | IMAGE_THUNK_DATA ---------------+ | ||<-+ |

| | 0x5c | 0x0000000000000000 | IMAGE_THUNK_DATA –Ј–∞–≤–µ—А—И–∞—О—Й–∞—П | | || |

| —В–∞–±–ї–Є—Ж–∞ –Є–Љ–µ–љ 2 | 0x64 | 0x0000000000001092 | IMAGE_THUNK_DATA ------------+ | |<-+| |

| | 0x6c | 0x0000000000000000 | IMAGE_THUNK_DATA –Ј–∞–≤–µ—А—И–∞—О—Й–∞—П | | | | |

| —В–∞–±–ї–Є—Ж–∞ –∞–і—А–µ—Б–Њ–≤ | 0x74 | 0x0000000000001084 | IMAGE_THUNK_DATA -+ | | |<--+ |

| | 0x7c | 0x0000000000001092 | IMAGE_THUNK_DATA |--+ | |<-+ |

| –Є–Љ—П 1 | 0x84 | 0x0000, ExitProcess, 0 | <-+ | |<-+ |

| –Є–Љ—П 2 | 0x92 | 0x0000, MessageBoxA, 0 | <----+ <-+ |

+-----------------+----------+------------------------+---------------------------------------------+

–Т—Б—В–∞–≤–ї—П–µ–Љ —Н—В–Є –і–∞–љ–љ—Л–µ –≤ –љ–Њ–≤—Л–є —Д–∞–є–ї - —Н—В–Њ –±—Г–і–µ—В —Г –љ–∞—Б —В–∞–±–ї–Є—Ж–∞ –Є–Љ–њ–Њ—А—В–∞:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.вАЮ...........

00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....вАЩ...........

00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....вАЮ.......вАЩ...

00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

–Ф–ї—П –Њ—В–Њ–±—А–∞–ґ–µ–љ–Є—П —Б–Њ–Њ–±—Й–µ–љ–Є—П –љ—Г–ґ–љ–Њ —Б–∞–Љ–Њ —Б–Њ–Њ–±—Й–µ–љ–Є–µ –≥–і–µ-—В–Њ —Е—А–∞–љ–Є—В—М. –С—Г–і–µ–Љ —Е—А–∞–љ–Є—В—М –µ–≥–Њ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ –Ј–∞ —В–∞–±–ї–Є—Ж–µ–є –Є–Љ–њ–Њ—А—В–∞ —В.–µ. –њ–Њ —Б–Љ–µ—Й–µ–љ–Є—О 0xA0:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

00A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 Hello world!.

–°–∞–Љ –Ї–Њ–і —Г –љ–∞—Б –±—Г–і–µ—В –љ–∞—З–Є–љ–∞—В—М—Б—П —Б—А–∞–Ј—Г –њ–Њ—Б–ї–µ –і–∞–љ–љ–Њ–≥–Њ —Б–Њ–Њ–±—Й–µ–љ–Є—П, —В.–µ. –њ–Њ —Б–Љ–µ—Й–µ–љ–Є—О 0xA0 + sizeof("Hello world!") = 0xAD. –Т—Б–µ API —Д—Г–љ–Ї—Ж–Є–Є –≤ x64 –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Њ–і–љ–Њ–Є–Љ–µ–љ–љ–Њ–µ —Б–Њ–≥–ї–∞—И–µ–љ–Є–µ: –њ–µ—А–≤—Л–µ 4 –њ–∞—А–∞–Љ–µ—В—А–∞ –њ–µ—А–µ–і–∞—О—В—Б—П –≤ —А–µ–≥–Є—Б—В—А–∞—Е RCX, RDX, R8, R9, –Њ—Б—В–∞–ї—М–љ—Л–µ –≤ —Б—В–µ–Ї–∞, —В–∞–Ї–ґ–µ –≤ —Б—В–µ–Ї–µ –≤—Л–і–µ–ї—П–µ—В—Б—П 32 –±–∞–є—В–∞ —В–µ–љ–µ–≤–Њ–є –Њ–±–ї–∞—Б—В–Є. –Ґ–∞–Ї–ґ–µ —Б—В–µ–Ї –і–Њ–ї–ґ–µ–љ –±—Л—В—М –≤—Л—А–Њ–≤–љ–µ–љ –љ–∞ 16 –±–∞–є—В–Њ–≤—Г—О –≥—А–∞–љ–Є—Ж—Г. –Ґ–µ–њ–µ—А—М –Є—Б–њ–Њ–ї—М–Ј—Г—П –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ–µ —Б–Љ–µ—Й–µ–љ–Є–µ –љ–∞–њ–Є—И–µ–Љ –Ї–Њ–і –љ–∞ –∞—Б—Б–µ–Љ–±–ї–µ—А–µ, –Ї–Њ—В–Њ—А—Л–є –і–∞–ї–µ–µ –Љ—Л –њ–µ—А–µ–≤–µ–і–µ–Љ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ –≤ –Љ–∞—И–Є–љ–љ—Л–є –Ї–Њ–і:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

MSG db "Hello world!", 0

sub RSP, 0x28 ; –†–µ–Ј–µ—А–≤–Є—А—Г–µ–Љ —В–µ–љ–µ–≤—Г—О –Њ–±–ї–∞—Б—В—М

mov R9, 0x00000040 ; MB_ICONINFORMATION

xor R8, R8 ; lpCaption = NULL

lea RDX, [MSG] ; lpText = 'Hello world!'

xor RCX, RCX ; HWND = NULL

Call MessageBoxA

xor RCX, RCX

Call ExitProcess

–Ґ.–Ї. –≤ x64 –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П RIP –∞–і—А–µ—Б–∞—Ж–Є—П (–≤—Б–µ —Б–Љ–µ—Й–µ–љ–Є—П —Б—З–Є—В–∞—О—В—Б—П –Њ—В–љ–≥–Њ—Б–Є—В–µ–ї—М–љ–Њ –∞–і—А–µ—Б–∞ —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–Љ–∞–љ–і—Л) —В–Њ –љ–µ–Љ–љ–Њ–≥–Њ –њ–µ—А–µ–њ–Є—И–µ–Љ –Ї–Њ–і —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –Љ–µ—В–Њ–Ї:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

MSG db "Hello world!", 0

sub RSP, 0x28 ; –†–µ–Ј–µ—А–≤–Є—А—Г–µ–Љ —В–µ–љ–µ–≤—Г—О –Њ–±–ї–∞—Б—В—М

mov R9, 0x00000040 ; MB_ICONINFORMATION

xor R8, R8 ; lpCaption = NULL

lea RDX, [RIP + (MSG - L1)] ; lpText = 'Hello world!'

L1: xor RCX, RCX ; HWND = NULL

Call [RIP + (MessageBoxA - L2)]

L2: xor RCX, RCX

Call [RIP + (ExitProcess - L3)]

L3:

–Ґ–µ–њ–µ—А—М –њ—А–Є—Б—В—Г–њ–Є–Љ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ –Ї —В—А–∞–љ—Б–ї—П—Ж–Є–Є –≤ –Љ–∞—И–Є–љ–љ—Л–є –Ї–Њ–і. –Ф–ї—П —Н—В–Њ–≥–Њ —П –±—Г–і—Г –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –≤–Њ—В —Н—В—Г —В–∞–±–ї–Є—Ж—Г. –Я–µ—А–≤–∞—П –Є–љ—Б—В—А—Г–Ї—Ж–Є—П sub RSP, 0x28 –Њ–њ–µ—А–Є—А—Г–µ—В —Б 64 –±–Є—В–љ—Л–Љ —А–µ–≥–Є—Б—В—А–Њ–Љ RSP –њ–Њ—Н—В–Њ–Љ—Г –Њ–њ–Ї–Њ–і –і–Њ–ї–ґ–µ–љ —Б–Њ–і–µ—А–ґ–∞—В—М –њ—А–µ—Д–Є–Ї—Б REX.W(0x48), –і–∞–ї–µ–µ —Б–Љ–Њ—В—А–Є–Љ –њ–Њ —Б–њ–Є—Б–Ї—Г –Є–љ—Б—В—А—Г–Ї—Ж–Є—О SUB —З—В–Њ–±—Л –њ–µ—А–≤—Л–Љ –Њ–њ–µ—А–∞–љ–і–Њ–Љ –±—Л–ї 64 –±–Є—В–љ—Л–є —А–µ–≥–Є—Б—В—А, –∞ –≤—В–Њ—А—Л–Љ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ–µ –Њ–і–љ–Њ–±–∞–є—В–Њ–≤–Њ–µ –Ј–љ–∞—З–µ–љ–Є–µ –Є —Н—В–Њ - 0x83. —В–µ–њ–µ—А—М –љ—Г–ґ–љ–Њ –Њ–њ—А–µ–і–µ–ї–Є—В—Б—П —Б mod/rm –±–∞–є—В–Њ–Љ. –Ґ.–Ї. –Љ—Л –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ —А–µ–≥–Є—Б—В—А RSP —В–Њ –њ–Њ–ї–µ mod –±—Г–і–µ—В —А–∞–≤–љ–Њ 0b11, –∞ –њ–Њ–ї–µ r/m –±—Г–і–µ—В —А–∞–≤–љ–Њ 0b100 —З—В–Њ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г–µ—В —А–µ–≥–Є—Б—В—А–∞–Љ AH/SP/ESP/RSP. –Т —В–∞–±–ї–Є—Ж–µ —Г–Ї–∞–Ј–∞–љ–Њ —З—В–Њ –і–ї—П –љ–∞—И–µ–є –Ї–Њ–Љ–∞–љ–і—Л –њ–Њ–ї–µ Register/ Opcode Field –і–Њ–ї–ґ–љ–Њ –±—Л—В—М —А–∞–≤–љ–Њ 5 (0b101 –≤ –і–≤–Њ–Є—З–љ–Њ–є —Д–Њ—А–Љ–µ). –°–Њ–±–Є—А–∞–µ–Љ –≤—Б–µ –≤–Љ–µ—Б—В–µ, –Є –њ–Њ–ї—Г—З–∞–µ–Љ 0b11-101-100 = 0xEC. –Э–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ—Л–є –Њ–њ–µ—А–∞–љ–і –Є–і–µ—В —Б—А–∞–Ј—Г –ґ–µ –њ–Њ—Б–ї–µ mod/rm –±–∞–є—В–∞, –≤ –Є—В–Њ–≥–µ –њ–Њ–ї–љ—Л–є –Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л 48 83 EC 28. –°–ї–µ–і—Г—О—Й–∞—П –Є–љ—Б—В—А—Г–Ї—Ж–Є—П mov R9, 0x00000040 —В–∞–Ї–ґ–µ –Є–Љ–µ–µ—В REX –њ—А–µ—Д–Є–Ї—Б, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В —А–µ–≥–Є—Б—В—А –љ–µ–і–Њ—Б—В—Г–њ–љ—Л–є –≤ 32 –±–Є—В–љ–Њ–Љ —А–µ–ґ–Є–Љ–µ, –∞ –Є–Љ–µ–љ–љ–Њ –Ї–Њ–Љ–±–Є–љ–∞—Ж–Є—О REX.W –Є REX.B = 0x49. –Я—А–µ—Д–Є–Ї—Б REX.B –≥–Њ–≤–Њ—А–Є—В –Њ —В–Њ–Љ —З—В–Њ –љ–∞—И–∞ –Є–љ—Б—В—А—Г–Ї—Ж–Є—П –Є–Љ–µ–µ—В —А–∞—Б—И–Є—А–µ–љ–љ–Њ–µ –њ–Њ–ї–µ rm. –Т 32 –±–Є—В–љ–Њ–Љ —А–µ–ґ–Є–Љ–µ –Љ—Л –Љ–Њ–≥–ї–Є –±—Л –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –Њ–і–љ–Њ–±–∞–є—В–Њ–≤—Г—О 0xB8 + r, –≤ 64-–±–Є—В–љ–Њ–Љ –љ–∞–Љ –њ—А–Є–і–µ—В—Б—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М 0xC7. –Ґ–∞–Ї–ґ–µ –Њ–њ—А–µ–і–µ–ї—П–µ–Љ –њ–Њ–ї–µ mod/rm, —В.–Ї. —Г –љ–∞—Б –Њ–њ–µ—А–∞–љ–і –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ—Л–є —А–µ–≥–Є—Б—В—А, —В–Њ mod = 0b11, –∞ rm = 0b001 —З—В–Њ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г–µ—В —А–µ–≥–Є—Б—В—А—Г R9. –Я–Њ —В–∞–±–ї–Є—Ж–µ –њ–Њ–ї–µ Register/ Opcode Field –і–Њ–ї–ґ–љ–Њ –±—Л—В—М —А–∞–≤–љ–Њ 0, —Б–Њ–±–Є—А–∞—П –≤—Б–µ –≤–Љ–µ—Б—В–µ –њ–Њ–ї—Г—З–Є–Љ 0b11-000-001 = 0xC1. –Э–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ—Л–є –Њ–њ–µ—А–∞–љ–і —А–∞–Ј–Љ–µ—Й–∞–µ—В—Б—П –Ј–∞ mod/rm –њ–Њ–ї–µ–Љ. –Т –Є—В–Њ–≥–µ –њ–Њ–ї—Г—З–∞–µ–Љ –њ–Њ–ї–љ—Л–є –Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л = 49 C7 C1 40 00 00 00. –°–ї–µ–і—Г—О—Й–∞—П –Є–љ—Б—В—А—Г–Ї—Ж–Є—П —В–∞–Ї–ґ–µ —А–∞–±–Њ—В–∞–µ—В —Б —А–∞—Б—И–Є—А–µ–љ–љ—Л–Љ–Є —А–µ–≥–Є—Б—В—А–∞–Љ–Є (–і–≤—Г–Љ—П) –њ–Њ—Н—В–Њ–Љ—Г –Њ–љ–∞ —В–∞–Ї–ґ–µ —Б–Њ–і–µ—А–ґ–Є—В —А–∞—Б—И–Є—А–µ–љ–љ—Л–є –њ—А–µ—Д–Є–Ї—Б —Б –Ї–Њ–Љ–±–Є–љ–∞—Ж–Є–µ–є REX.W, REX.B –Є REX.R = 0x4D. –Я—А–µ—Д–Є–Ї—Б REX.R –≥–Њ–≤–Њ—А–Є—В –Њ —В–Њ–Љ —З—В–Њ –њ–Њ–ї–µ reg –±–∞–є—В–∞ mod/rm —В–∞–Ї–ґ–µ —П–≤–ї—П–µ—В—Б—П —А–∞—Б—И–Є—А–µ–љ–љ—Л–Љ. –Ф–∞–ї–µ–µ –Є—Й–µ–Љ –Њ–њ–Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л XOR, –Ј–і–µ—Б—М –Љ—Л –Љ–Њ–ґ–µ–Љ –≤—Л–±—А–∞—В—М –ї—О–±–Њ–є –Є–Ј –і–≤—Г—Е –ї–Є–±–Њ 0x31 –ї–Є–±–Њ 0x33, —П –≤–Њ–Ј—М–Љ—Г –њ–µ—А–≤–Њ–µ. –Ґ–∞–Ї–ґ–µ –Њ–њ—А–µ–і–µ–ї—П–µ–Љ—Б—П —Б –њ–Њ–ї–µ–Љ mod/rm. –Ю–њ—П—В—М-—В–∞–Ї–Є —В.–Ї. –Љ—Л –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ —А–µ–≥–Є—Б—В—А—Л —В–Њ –њ–Њ–ї–µ mod –±—Г–і–µ—В —А–∞–≤–љ–Њ 0b11, –њ–Њ —В–∞–±–ї–Є—Ж–µ —А–µ–≥–Є—Б—В—А–Њ–≤ —Б–Љ–Њ—В—А–Є–Љ —З—В–Њ —А–∞—Б—И–Є—А–µ–љ–Њ–µ –њ–Њ–ї–µ –і–ї—П —А–µ–≥–Є—Б—В—А–∞ R8 = 0b000. –°–Њ–±–Є—А–∞–µ–Љ –≤—Б–µ –≤–Љ–µ—Б—В–µ - 0b11-000-000 = 0xC0, –∞ –њ–Њ–ї–љ—Л–є –Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л - 4D 31 C0. –°–ї–µ–і—Г—О—Й–∞—П –Є–љ—Б—В—А—Г–Ї—Ж–Є—П - lea RDX, [RIP + (MSG - L1)], –≤—В–Њ—А–Њ–є –Њ–њ–µ—А–∞–љ–і —Г –љ–∞—Б —П–≤–ї—П–µ—В—Б—П –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ—Л–Љ –Ј–љ–∞—З–µ–љ–Є–µ–Љ, —В.–Ї. –Љ—Л —А–∞–±–Њ—В–∞–µ–Љ –≤ 64 –±–Є—В–љ–Њ–Љ —А–µ–ґ–Є–Љ–µ –Є –∞–і—А–µ—Б–∞—Ж–Є—П —Г –љ–∞—Б –Є–і–µ—В –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ –∞–і—А–µ—Б–∞ —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–Љ–∞–љ–і—Л. –Ґ.–µ. –љ–∞–Љ –љ—Г–ґ–љ–∞ –Є–љ—Б—В—А—Г–Ї—Ж–Є—П –≤–Є–і–∞ lea reg64, imm32, –љ–Њ —Б–љ–∞—З–∞–ї–∞ –Њ–њ—А–µ–і–µ–ї–Є–Љ—Б—П —Б –њ—А–µ—Д–Є–Ї—Б–Њ–Љ. –Ґ.–Ї. –Ї–Њ–Љ–∞–љ–і–∞ —А–∞–±–Њ—В–∞–µ—В —Б 64 –±–Є—В–љ—Л–Љ —А–µ–≥–Є—Б—В—А–Њ–Љ —В–Њ –њ—А–µ—Д–Є–Ї—Б –±—Г–і–µ—В REX.W(0x48). –Ю–њ–Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л LEA - 0x8D. –Т –Ї–∞—З–µ—Б—В–≤–µ mod/rm —Г –љ–∞—Б –і–Њ–ї–ґ–љ–Њ –±—Л—В—М mod = 0b000, –∞ rm = 0b101 —З—В–Њ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г–µ—В [RIP + disp32]. –Ф–ї—П —А–µ–≥–Є—Б—В—А–∞ RDX –љ–Њ–Љ–µ—А —А–∞–≤–µ–љ 0b010. –Ъ–Њ–Љ–њ–Њ–љ—Г–µ–Љ –≤–Љ–µ—Б—В–µ - 0b00-010-101 = 0x15. –Я–Њ—Б–ї–µ –Є–і–µ—В 4-–±–∞–є—В–љ–Њ–µ —Б–Љ–µ—Й–µ–љ–Є–µ. –Ґ–µ–њ–µ—А—М –і–∞–≤–∞–є—В–µ –њ–Њ—Б—З–Є—В–∞–µ–Љ —Б–Љ–µ—Й–µ–љ–Є–µ –і–Њ –љ–∞—И–µ–є —Б—В—А–Њ–Ї–Є –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–Љ–∞–љ–і—Л:

disp = -(sizeof("Hello world!") + sizeof({48 83 EC 28}) + sizeof({49 C7 C1 40 00 00 00}) + sizeof({4D 31 C0}) + sizeof({48 8D 15 00 00 00 00})) = 0xFFFFFFDE

–Ґ.–µ. –њ–Њ–ї–љ—Л–є –Ї–Њ–і –±—Г–і–µ—В —В–Њ–≥–і–∞ = 48 8D 15 DE FF FF FF. –°–ї–µ–і—Г—О—Й–Є–є XOR —А–∞—Б—З–Є—В—Л–≤–∞–µ—В—Б—П —В–∞–Ї–ґ–µ –Ї–∞–Ї –Є –њ—А–µ–і—Л–і—Г—Й–Є–є: REX.W + 0x31 + 0b11-001-001 = 48 31 C9. –Ф–∞–ї—М—И–µ —Г –љ–∞—Б –Є–і–µ—В –≤—Л–Ј–Њ–≤ –Є–Ј —В–∞–±–ї–Є—Ж—Л –Є–Љ–њ–Њ—А—В–∞, –њ–Њ—Н—В–Њ–Љ—Г –љ—Г–ґ–љ–Њ –њ–Њ—Б—З–Є—В–∞—В—М —Б–Љ–µ—Й–µ–љ–Є–µ –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–Љ–∞–љ–і—Л –і–Њ 2-–≥–Њ —Н–ї–µ–Љ–µ–љ—В–∞ —В–∞–±–ї–Є—Ж—Л –∞–і—А–µ—Б–Њ–≤ (—В–∞–Љ —Г –љ–∞—Б —Б–Њ–і–µ—А–ґ–Є—В—Б—П –∞–і—А–µ—Б —Д—Г–љ–Ї—Ж–Є–Є MessageBoxA), –Ї–Њ—В–Њ—А–Њ–µ —А–∞–≤–љ–Њ –≤ –і–∞–љ–љ–Њ–Љ —Б–ї—Г—З–∞–µ -79 (0xFFFFFFB1). –Ґ–µ–њ–µ—А—М –љ–∞–Љ –љ—Г–ґ–љ–Њ –љ–∞–є—В–Є –Њ–њ–Ї–Њ–і –Є–љ—Б—В—А—Г–Ї—Ж–Є–Є CALL –Ї–Њ—В–Њ—А–∞—П –њ–Њ–Ј–≤–Њ–ї—П–µ—В –≤—Л–Ј—Л–≤–∞—В—М –њ–Њ –∞–і—А–µ—Б—Г —А–∞—Б–њ–Њ–ї–Њ–ґ–µ–љ–љ–Њ–Љ—Г –≤ –њ–∞–Љ—П—В–Є. –Я–Њ —В–∞–±–ї–Є—Ж–µ –љ–∞—Е–Њ–і–Є–Љ FF, Register/ Opcode Field –і–Њ–ї–ґ–љ–Њ –±—Л—В—М —А–∞–≤–љ–Њ 2. –Ґ–µ–њ–µ—А—М —В–∞–Ї–ґ–µ –њ–Њ—Б—З–Є—В–∞–µ–Љ mod/rm –±–∞–є—В. 0b00-010-101 = 0x15. –Я–Њ–ї–љ—Л–є –Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л = FF 15 B1 FF FF FF. –Ъ–Њ–і —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–Љ–∞–љ–і—Л –љ–∞–Љ —Г–ґ–µ –Є–Ј–≤–µ—Б—В–µ–љ, –њ–Њ—Н—В–Њ–Љ—Г –њ–µ—А–µ—Е–Њ–і–Є–Љ –Ї –њ–Њ—Б–ї–µ–і–љ–µ–Љ—Г –Њ–њ–Ї–Њ–і—Г - CALL. –Ю–њ—П—В—М —Б—З–Є—В–∞–µ–Љ —Б–Љ–µ—Й–µ–љ–Є–µ, –Њ–љ–Њ —А–∞–≤–љ–Њ -96 0xFFFFFFA0, –њ–Њ–і—Б—В–∞–≤–ї—П–µ–Љ –Є –њ–Њ–ї—Г—З–∞–µ–Љ –Ї–Њ–і –Ї–Њ–Љ–∞–љ–і—Л FF 15 A0 FF FF FF. –Т—Б–µ! –Э–Є—З–µ–≥–Њ —Б–ї–Њ–ґ–љ–Њ–≥–Њ, —В–Њ–ї—М–Ї–Њ –Њ—З–µ–љ—М –Ї—А–Њ–њ–Њ—В–ї–Є–≤–Њ. –Ф–∞–≤–∞–є—В–µ —Б–Њ–±–µ—А–µ–Љ –≤—Б–µ –і–∞–љ–љ—Л–µ —Б–µ–Ї—Ж–Є–Є –≤–Љ–µ—Б—В–µ:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

0000h: 54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

0010h: 74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

0020h: 49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

0040h: 65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

0050h: 64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.вАЮ...........

0060h: 00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....вАЩ...........

0070h: 00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....вАЮ.......вАЩ...

0080h: 00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

0090h: 73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

00A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 48 83 EC Hello world!.H∆Т√ђ

00B0h: 28 49 C7 C1 40 00 00 00 4D 31 C0 48 8D 15 DE FF (I√З√Б@...M1√АH

00C0h: FF FF 48 31 C9 FF 15 B1 FF FF FF 48 31 C9 FF 15 √њ√њH1√Й√њ.¬±√њ√њ√њH1√Й√њ.

00D0h: A0 FF FF FF ¬†√њ√њ√њ

–Ш—В–Њ–≥–Њ–≤—Л–є —А–∞–Ј–Љ–µ—А —Б–µ–Ї—Ж–Є–Є —Г –љ–∞—Б –Ј–∞–љ–Є–Љ–∞–µ—В 0xD4 –±–∞–є—В. –Ґ–Њ—З–Ї–∞ –≤—Е–Њ–і–∞ —Г –љ–∞—Б —А–∞–≤–љ–∞ 0x10AD. –Ґ–µ–њ–µ—А—М –њ—А–Є—Б—В—Г–њ–Є–Љ –Ї –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ–Љ—Г —Б–Њ–Ј–і–∞–љ–Є—О EXE —Д–∞–є–ї–∞. –Т —Б–∞–Љ–Њ–Љ –љ–∞—З–∞–ї–µ –ї—О–±–Њ–≥–Њ PE —Д–∞–є–ї–∞ —А–∞—Б–њ–Њ–ї–∞–≥–∞–µ—В—Б—П IMAGE_DOS_HEADER –Ј–∞–≥–Њ–ї–Њ–≤–Њ–Ї:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

typedef struct _IMAGE_DOS_HEADER

{

WORD e_magic;

WORD e_cblp;

WORD e_cp;

WORD e_crlc;

WORD e_cparhdr;

WORD e_minalloc;

WORD e_maxalloc;

WORD e_ss;

WORD e_sp;

WORD e_csum;

WORD e_ip;

WORD e_cs;

WORD e_lfarlc;

WORD e_ovno;

WORD e_res[4];

WORD e_oemid;

WORD e_oeminfo;

WORD e_res2[10];

DWORD e_lfanew;

} IMAGE_DOS_HEADER, *PIMAGE_DOS_HEADER;

–Т —Н—В–Њ–є —Б—В—А—Г–Ї—В—Г—А–µ –љ–∞—Б –Є–љ—В–µ—А–µ—Б—Г—О—В —В–Њ–ї—М–Ї–Њ –њ–Њ–ї—П e_magic –Є e_lfanew, –љ–∞—Е–Њ–і—П—Й–Є—Е—Б—П –њ–Њ —Б–Љ–µ—Й–µ–љ–Є—П–Љ 0x00 –Є 0x3C —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ–Њ. –Я–µ—А–≤–Њ–µ –њ–Њ–ї–µ —Б–Њ–і–µ—А–ґ–Є—В —Б–Є–≥–љ–∞—В—Г—А—Г MZ, –∞ –≤—В–Њ—А–Њ–µ —Б–Љ–µ—Й–µ–љ–Є–µ –љ–∞ NT –Ј–∞–≥–Њ–ї–Њ–≤–Ї–Є. –Ґ.–Ї. –Љ—Л –љ–µ –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ –Ј–∞–≥–ї—Г—И–Ї—Г DOS, –Љ—Л —А–∞—Б–њ–Њ–ї–Њ–ґ–Є–Љ NT –Ј–∞–≥–Њ–ї–Њ–≤–Ї–Є —Б—А–∞–Ј—Г –Ј–∞ –љ–µ–є, —В.–µ. —Б–Љ–µ—Й–µ–љ–Є–µ –±—Г–і–µ—В —А–∞–≤–љ–Њ 0x40. –≠—В–Њ –Њ—З–µ–љ—М —Г–і–Њ–±–љ–Њ –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г NT –Ј–∞–≥–Њ–ї–Њ–≤–Ї–Є –і–Њ–ї–ґ–љ—Л –±—Л—В—М –≤—Л—А–Њ–≤–љ–µ–љ—Л –љ–∞ 8 –±–∞–є—В–Њ–≤—Г—О –≥—А–∞–љ–Є—Ж—Г, –∞ —Б—В—А—Г–Ї—В—Г—А–∞ IMAGE_DOS_HEADER –Є–Љ–µ–µ—В —А–∞–Ј–Љ–µ—А 0x40 –±–∞–є—В. –Ш—В–∞–Ї —Б–Њ–Ј–і–∞–µ–Љ –љ–Њ–≤—Л–є —Д–∞–є–ї –Є –≤–њ–Є—Б—Л–≤–∞–µ–Љ –љ–∞—И–Є –і–∞–љ–љ—Л–µ:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

–Ф–∞–ї–µ–µ –≤—Б—В–∞–≤–ї—П–µ–Љ —Б—В—А—Г–Ї—В—Г—А—Г IMAGE_NT_HEADERS:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

typedef struct _IMAGE_NT_HEADERS

{

DWORD Signature;

IMAGE_FILE_HEADER FileHeader;

IMAGE_OPTIONAL_HEADER64 OptionalHeader;

} IMAGE_NT_HEADERS;

typedef struct _IMAGE_FILE_HEADER

{

WORD Machine;

WORD NumberOfSections;

DWORD TimeDateStamp;

DWORD PointerToSymbolTable;

DWORD NumberOfSymbols;

WORD SizeOfOptionalHeader;

WORD Characteristics;

} IMAGE_FILE_HEADER;

typedef struct _IMAGE_OPTIONAL_HEADER64

{

WORD Magic;

UCHAR MajorLinkerVersion;

UCHAR MinorLinkerVersion;

DWORD SizeOfCode;

DWORD SizeOfInitializedData;

DWORD SizeOfUninitializedData;

DWORD AddressOfEntryPoint;

DWORD BaseOfCode;

DWORD64 ImageBase;

DWORD SectionAlignment;

DWORD FileAlignment;

WORD MajorOperatingSystemVersion;

WORD MinorOperatingSystemVersion;

WORD MajorImageVersion;

WORD MinorImageVersion;

WORD MajorSubsystemVersion;

WORD MinorSubsystemVersion;

DWORD Win32VersionValue;

DWORD SizeOfImage;

DWORD SizeOfHeaders;

DWORD CheckSum;

WORD Subsystem;

WORD DllCharacteristics;

DWORD64 SizeOfStackReserve;

DWORD64 SizeOfStackCommit;

DWORD64 SizeOfHeapReserve;

DWORD64 SizeOfHeapCommit;

DWORD LoaderFlags;

DWORD NumberOfRvaAndSizes;

IMAGE_DATA_DIRECTORY DataDirectory[16];

} IMAGE_OPTIONAL_HEADER64;

–Т –Ї–∞—З–µ—Б—В–≤–µ Signature –≤—Б—В–∞–≤–ї—П–µ–Љ —Б—В—А–Њ–Ї—Г –Є–Ј 4-—Е —Б–Є–Љ–≤–Њ–ї–Њ–≤ PE\0\0. –Ґ.–Ї. —Г –љ–∞—Б 64 –±–Є—В–љ–Њ–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–µ —В–Њ –≤ –Ї–∞—З–µ—Б—В–≤–µ Machine —Г—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ–Љ –Ј–љ–∞—З–µ–љ–Є–µ IMAGE_FILE_MACHINE_AMD64 —А–∞–≤–љ–Њ–µ 0x8664. –Т –Ї–∞—З–µ—Б—В–≤–µ NumberOfSections —Г–Ї–∞–ґ–µ–Љ 1, —В.–Ї. —Г –љ–∞—Б –Њ–і–љ–∞ —Б–µ–Ї—Ж–Є—П. –Ґ—А–Є —Б–ї–µ–і—Г—О—Й–Є—Е –њ–Њ–ї—П –љ–∞–Љ –љ–µ –љ—Г–ґ–љ—Л, –њ–Њ—Н—В–Њ–Љ—Г –Ј–∞–±–Є–≤–∞–µ–Љ –Є—Е –љ—Г–ї—П–Љ–Є. –†–∞–Ј–Љ–µ—А –љ–µ–Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ–≥–Њ –Ј–∞–≥–Њ–ї–Њ–≤–Ї–∞ —Г—Б—В–∞–љ–Њ–≤–Є–Љ –≤ IMAGE_SIZEOF_NT_OPTIONAL64_HEADER (0x00F0). –Ф–ї—П Characteristics –Ј–∞–і–∞–і–Є–Љ –Ї–Њ–Љ–±–Є–љ–∞—Ж–Є—О —Д–ї–∞–≥–Њ–≤ IMAGE_FILE_EXECUTABLE_IMAGE –Є IMAGE_FILE_LARGE_ADDRESS_AWARE (0x0022). –Ф–∞–ї–µ–µ –љ–∞—З–љ–µ–Љ –Ј–∞–њ–Њ–ї–љ—П—В—М –љ–µ–Њ–±—П–Ј–∞—В–µ–ї—М–љ—Л–є –Ј–∞–≥–Њ–ї–Њ–≤–Њ–Ї. –Т –Ї–∞—З–µ—Б—В–≤–µ Magic —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ IMAGE_NT_OPTIONAL_HDR64_MAGIC (0x020B). –Т–µ—А—Б–Є—П –ї–Є–љ–Ї–µ—А–∞ –љ–∞–Љ –љ–µ –љ—Г–ґ–љ–∞, –њ–Њ—Н—В–Њ–Љ—Г –Ј–∞–±–Є–≤–∞–µ–Љ —В—Г–і–∞ –љ—Г–ї–Є. –†–∞–Ј–Љ–µ—А –Ї–Њ–і–∞ —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ —А–∞–≤–љ—Л–Љ 0x1000, –њ–Њ—В–Њ–Љ—Г —З—В–Њ —В—Г—В —Г–Ї–∞–Ј—Л–≤–∞–µ—В—Б—П –≤—Л—А–Њ–≤–љ–µ–љ–љ—Л–є —А–∞–Ј–Љ–µ—А –і–∞–љ–љ—Л—Е –љ–∞ —А–∞–Ј–Љ–µ—А –Њ–і–љ–Њ–є —Б—В—А–∞–љ–Є—Ж—Л. –†–∞–Ј–Љ–µ—А –Є–љ–Є—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е –Є –љ–µ–Є–љ–Є—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е –і–∞–љ–љ—Л—Е –Ј–∞–±–Є–≤–∞–µ–Љ –љ—Г–ї—П–Љ–Є. –Ъ–∞–Ї –Љ—Л –≤—Л—И–µ –≤—Л—З–Є—Б–ї–Є–ї–Є, —В–Њ—З–Ї–∞ –≤—Е–Њ–і–∞ —Г –љ–∞—Б —А–∞–≤–љ–∞ 0x10AD, –≤ BaseOfCode –Ј–∞–±–Є–≤–∞–µ–Љ RVA –љ–∞—И–µ–є —Б–µ–Ї—Ж–Є–Є, —В.–Ї. –Њ–љ–∞ —Б–Њ–і–µ—А–ґ–Є—В –Ї–Њ–і. –Т –Ї–∞—З–µ—Б—В–≤–µ ImageBase –Ј–∞–і–∞–µ–Љ 0x0000000000400000 - —Н—В–Њ –љ–∞—И –±–∞–Ј–Њ–≤—Л–є –∞–і—А–µ—Б, —В—Г—В –Љ–Њ–ґ–љ–Њ –≤ –њ—А–Є–љ—Ж–Є–њ–µ —Г–Ї–∞–Ј–∞—В—М –ї—О–±–Њ–µ –Ј–љ–∞—З–µ–љ–Є–µ, —В.–Ї. –љ–∞—И –Љ–Њ–і—Г–ї—М –љ–µ —Б–Њ–і–µ—А–ґ–Є—В –∞–±—Б–Њ–ї—О—В–љ—Л—Е —Б—Б—Л–ї–Њ–Ї. –Т –Ї–∞—З–µ—Б—В–≤–µ SectionAlignment —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ 0x1000 - —А–∞–Ј–Љ–µ—А –Њ–і–љ–Њ–є —Б—В—А–∞–љ–Є—Ж—Л –њ–∞–Љ—П—В–Є, –∞ –≤ –Ї–∞—З–µ—Б—В–≤–µ FileAlignment - 0x200 (—Б—В–∞–љ–і–∞—А—В–љ–Њ–µ –Ј–љ–∞—З–µ–љ–Є–µ –і–ї—П PE —Д–∞–є–ї–Њ–≤). –Т–µ—А—Б–Є–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –Є –Њ–±—А–∞–Ј–∞ –Љ—Л –љ–µ –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ, –∞ –≤–Њ—В –≤ –Ї–∞—З–µ—Б—В–≤–µ MajorSubsystemVersion –Є MinorSubsystemVersion —Г–Ї–∞–ґ–µ–Љ 0x0005 –Є 0x0002 (–∞–љ–∞–ї–Њ–≥–Є—З–љ–Њ /SUBSYSTEM[,major[.minor]] –Ї–ї—О—З—Г –ї–Є–љ–Ї–µ—А–∞). –Т –Ї–∞—З–µ—Б—В–≤–µ SizeOfImage —Г–Ї–∞–ґ–µ–Љ –Ј–љ–∞—З–µ–љ–Є–µ 0x2000, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –љ–∞—И —Д–∞–є–ї –±—Г–і–µ—В —А–∞—Б–њ–Њ–ї–∞–≥–∞—В—М—Б—П –љ–∞ –і–≤—Г—Е —Б—В—А–∞–љ–Є—Ж–∞—Е –њ–∞–Љ—П—В–Є (–Ј–∞–≥–Њ–ї–Њ–≤–Ї–Є –Є –Њ–і–љ–∞ —Б–µ–Ї—Ж–Є—П). –Ч–љ–∞—З–µ–љ–Є–µ SizeOfHeaders –љ—Г–ґ–љ–Њ –њ–Њ—Б—З–Є—В–∞—В—М —Б–ї–Њ–ґ–µ–љ–Є–µ–Љ –≤—Б–µ—Е –Ј–∞–≥–Њ–ї–Њ–≤–Ї–Њ–≤ –Є –≤—Л—А–∞–≤–љ–Є–≤–∞–љ–Є–µ–Љ –љ–∞ –≥—А–∞–љ–Є—Ж—Г FileAlignment:

align(sizeof(IMAGE_DOS_HEADER) + sizeof(IMAGE_NT_HEADERS) + sizeof(IMAGE_SECTION_HEADER), 0x200) = 0x200

–Ъ–Њ–љ—В—А–Њ–ї—М–љ—Г—О —Б—Г–Љ–Љ—Г —В–∞–Ї–ґ–µ –Њ—Б—В–∞–≤–ї—П–µ–Љ –±–µ–Ј –≤–љ–Є–Љ–∞–љ–Є—П, –∞ –≤–Њ—В –≤ –Ї–∞—З–µ—Б—В–≤–µ Subsystem –≤–±–Є–≤–∞–µ–Љ IMAGE_SUBSYSTEM_WINDOWS_GUI (0x0002). –Т –њ–Њ–ї–µ DllCharacteristics –Ј–∞–±–Є–≤–∞–µ–Љ –Ї–Њ–Љ–±–Є–љ–∞—Ж–Є—О —Д–ї–∞–≥–Њ–≤ IMAGE_DLLCHARACTERISTICS_NO_SEH –Є IMAGE_DLLCHARACTERISTICS_NO_BIND = 0x0C00. –†–∞–Ј–Љ–µ—А —А–µ–Ј–µ—А–≤–Є—А—Г–µ–Љ–Њ–є –њ–∞–Љ—П—В–Є —Б—В–µ–Ї–∞ –Њ—Б—В–∞–≤–Є–Љ –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О 0x100000 –±–∞–є—В, —В–Њ–ґ–µ —Б–∞–Љ–Њ–µ –Є —Б –љ–∞—З–∞–ї—М–љ—Л–Љ —А–∞–Ј–Љ–µ—А–Њ–Љ - 0x1000 –±–∞–є—В. –Ґ–µ–ґ–µ —Б–∞–Љ—Л–µ –Ј–љ–∞—З–µ–љ–Є—П –Ј–∞–±—К–µ–Љ –Є –і–ї—П –Ї—Г—З–Є. LoaderFlags - —Г—Б—В–∞—А–µ–≤—И–µ–µ –њ–Њ–ї–µ –Є –љ–∞—Б –љ–µ –Є–љ—В–µ—А–µ—Б—Г–µ—В. NumberOfRvaAndSizes - –Ј–∞–±–Є–≤–∞–µ–Љ 0x10. –Т –Ї–∞—В–∞–ї–Њ–≥–µ –і–Є—А–µ–Ї—В–Њ—А–Є–є –љ–∞–Љ –њ–Њ–љ–∞–і–Њ–±–Є—В—Б—П —В–Њ–ї—М–Ї–Њ —В–∞–±–ї–Є—Ж–∞ –Є–Љ–њ–Њ—А—В–∞ –њ–Њ–і –Є–љ–і–µ–Ї—Б–Њ–Љ 1. –Ч–∞–±–Є–≤–∞–µ–Љ —В—Г–і–∞ 0x1000 –≤ –Ї–∞—З–µ—Б—В–≤–µ –≤–Є—А—В—Г–∞–ї—М–љ–Њ–≥–Њ –∞–і—А–µ—Б–∞, –∞ —А–∞–Ј–Љ–µ—А —А–∞–≤–µ–љ (–Ї–∞–Ї –Љ—Л —А–∞–љ–µ–µ –≤—Л—З–Є—Б–ї–Є–ї–Є) 0xA0. –Т–Њ—В —З—В–Њ —Г –љ–∞—Б –њ–Њ–ї—Г—З–Є–ї–Њ—Б—М:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

0040h: 50 45 00 00 64 86 01 00 00 00 00 00 00 00 00 00 PE..dвА†..........

0050h: 00 00 00 00 F0 00 22 00 0B 02 00 00 00 10 00 00 ....√∞.".........

0060h: 00 00 00 00 00 00 00 00 AD 10 00 00 00 10 00 00 ........­.......

0070h: 00 00 40 00 00 00 00 00 00 10 00 00 00 02 00 00 ..@.............

0080h: 00 00 00 00 00 00 00 00 05 00 02 00 00 00 00 00 ................

0090h: 00 20 00 00 00 02 00 00 00 00 00 00 02 00 00 0C . ..............

00A0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00B0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00C0h: 00 00 00 00 10 00 00 00 00 00 00 00 00 00 00 00 ................

00D0h: 00 10 00 00 A0 00 00 00 00 00 00 00 00 00 00 00 .... ...........

00E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

00F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0100h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0110h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0120h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0130h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0140h: 00 00 00 00 00 00 00 00 ........

–Ф–∞–ї–µ–µ —Б–ї–µ–і—Г–µ—В –≤—Б—В–∞–≤–Є—В—М –Њ–њ–Є—Б–∞—В–µ–ї—М —Б–µ–Ї—Ж–Є–Є:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

typedef struct _IMAGE_SECTION_HEADER

{

BYTE Name[8];

DWORD VirtualSize;

DWORD VirtualAddress;

DWORD SizeOfRawData;

DWORD PointerToRawData;

DWORD PointerToRelocations;

DWORD PointerToLinenumbers;

WORD NumberOfRelocations;

WORD NumberOfLinenumbers;

DWORD Characteristics;

} IMAGE_SECTION_HEADER;

–Т –Ї–∞—З–µ—Б—В–≤–µ –Є–Љ–µ–љ–Є –Ј–∞–±–Є–≤–∞–µ–Љ —Б—В–∞–љ–і–∞—А—В–љ–Њ–µ '.text\0\0\0'. VirtualSize —Г—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ–Љ —А–∞–≤–љ—Л–Љ 0x1000 (–Њ–Ї—А—Г–≥–ї—П–µ–Љ –љ–∞ –≥—А–∞–љ–Є—Ж—Г –≤—Л—А–∞–≤–љ–Є–≤–∞–љ–Є—П —Б–µ–Ї—Ж–Є–є). VirtualAdress –Ї–∞–Ї –Љ—Л –≤ —Б–∞–Љ–Њ–Љ –љ–∞—З–∞–ї–µ –Њ–њ—А–µ–і–µ–ї–Є–ї–Є –Ї–∞–Ї 0x1000. –Я–Њ–ї–µ SizeOfRawData —Г—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ–Љ —А–∞–≤–љ—Л–Љ 0x200 –±–∞–є—В –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —А–∞–Ј–Љ–µ—А –і–∞–љ–љ—Л—Е —Б–µ–Ї—Ж–Є–Є —А–∞–≤–µ–љ 0xD4 –±–∞–є—В, –љ–Њ –µ–≥–Њ –љ—Г–ґ–љ–Њ –Њ–Ї—А—Г–≥–ї–Є—В—М –љ–∞ –≥—А–∞–љ–Є—Ж—Г FileAlignment, –∞ –≤ –Њ—Б—В–∞–≤—И–µ–µ—Б—П –Љ–µ—Б—В–Њ —Б–µ–Ї—Ж–Є–Є –Ј–∞–±–Є—В—М –љ—Г–ї–Є –Є–ї–Є –њ—А–Њ–Є–Ј–≤–Њ–ї—М–љ—Л–µ –і–∞–љ–љ—Л–µ. –Я–Њ–ї–µ PointerToRawData —Г –љ–∞—Б —А–∞–≤–љ–Њ –Ј–љ–∞—З–µ–љ–Є—О –Є–Ј IMAGE_OPTIONAL_HEADER64.SizeOfHeaders, —В.–µ. 0x200. –Я–Њ–ї—П –і–Њ –њ–Њ–ї—П Characteristics –Ј–∞–±–Є–≤–∞–µ–Љ –љ—Г–ї—П–Љ–Є, –∞ –≤–Њ—В —Н—В–Њ –њ–Њ–ї–µ –±—Г–і–µ—В —А–∞–≤–љ–Њ –Ї–Њ–Љ–±–Є–љ–∞—Ж–Є–Є —Д–ї–∞–≥–Њ–≤ IMAGE_SCN_CNT_CODE, IMAGE_SCN_MEM_EXECUTE –Є IMAGE_SCN_MEM_READ, —В.–µ. 0x60000020. –Т—Б–µ, –і–Њ–±–Є–≤–∞–µ–Љ –љ—Г–ї—П–Љ–Є –і–Њ –≥—А–∞–љ–Є—Ж—Л 512 –±–∞–є—В –Є –њ—А–Є–Ї—А–µ–њ–ї—П–µ–Љ —Б–µ–Ї—Ж–Є—О –Ї–Њ—В–Њ—А—Г—О —В–Њ–ґ–µ –і–Њ–±–Є–≤–∞–µ–Љ –і–Њ 512 –±–∞–є—В –љ—Г–ї—П–Љ–Є. –Т –Є—В–Њ–≥–µ —Г –љ–∞—Б –њ–Њ–ї—Г—З–∞–µ—В—Б—П –≤–Њ—В —В–∞–Ї–Њ–є —Д–∞–є–ї:

- –Ъ–Њ–і: –Т—Л–і–µ–ї–Є—В—М –≤—Б—С

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

0040h: 50 45 00 00 64 86 01 00 00 00 00 00 00 00 00 00 PE..dвА†..........

0050h: 00 00 00 00 F0 00 22 00 0B 02 00 00 00 10 00 00 ....√∞.".........

0060h: 00 00 00 00 00 00 00 00 AD 10 00 00 00 10 00 00 ........­.......

0070h: 00 00 40 00 00 00 00 00 00 10 00 00 00 02 00 00 ..@.............

0080h: 00 00 00 00 00 00 00 00 05 00 02 00 00 00 00 00 ................

0090h: 00 20 00 00 00 02 00 00 00 00 00 00 02 00 00 0C . ..............

00A0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00B0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00C0h: 00 00 00 00 10 00 00 00 00 00 00 00 00 00 00 00 ................

00D0h: 00 10 00 00 A0 00 00 00 00 00 00 00 00 00 00 00 .... ...........

00E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

00F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0100h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0110h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0120h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0130h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0140h: 00 00 00 00 00 00 00 00 2E 74 65 78 74 00 00 00 .........text...

0150h: 00 10 00 00 00 10 00 00 00 02 00 00 00 02 00 00 ................

0160h: 00 00 00 00 00 00 00 00 00 00 00 00 20 00 00 60 ............ ..`

0170h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0180h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0190h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01A0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01B0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01C0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01D0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0200h: 54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

0210h: 74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

0220h: 49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

0230h: 00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

0240h: 65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

0250h: 64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.вАЮ...........

0260h: 00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....вАЩ...........

0270h: 00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....вАЮ.......вАЩ...

0280h: 00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

0290h: 73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

02A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 48 83 EC Hello world!.H∆Т√ђ

02B0h: 28 49 C7 C1 40 00 00 00 4D 31 C0 48 8D 15 DE FF (I√З√Б@...M1√АH

02C0h: FF FF 48 31 C9 FF 15 B1 FF FF FF 48 31 C9 FF 15 √њ√њH1√Й√њ.¬±√њ√њ√њH1√Й√њ.

02D0h: A0 FF FF FF 00 00 00 00 00 00 00 00 00 00 00 00 ¬†√њ√њ√њ............

02E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

02F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0300h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0310h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0320h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0330h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0340h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0350h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0360h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0370h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0380h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0390h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03A0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03B0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03C0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03D0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

–Ґ–µ–њ–µ—А—М –µ—Б–ї–Є –њ–Њ–њ—А–Њ–±–Њ–≤–∞—В—М –Ј–∞–њ—Г—Б—В–Є—В—М –µ–≥–Њ, —В–Њ —Г –љ–∞—Б –њ–Њ—П–≤–Є—В—Б—П —Б–Њ–Њ–±—Й–µ–љ–Є–µ, –Ї–∞–Ї –Љ—Л –Є –Њ–ґ–Є–і–∞–ї–Є ).

–Ґ–∞–Ї–ґ–µ –Љ–Њ–ґ–љ–Њ –њ–Њ–Є–≥—А–∞—В—М—Б—П —Б –њ–∞—А–∞–Љ–µ—В—А–Њ–Љ FileAlignment –і–∞–±—Л —Г–Љ–µ–љ—М—И–Є—В—М —А–∞–Ј–Љ–µ—А —Д–∞–є–ї–∞.

–Э–∞–і–µ—О—Б—М –≤–∞–Љ –±—Л–ї–Њ –Є–љ—В–µ—А–µ—Б–љ–Њ, —Б–њ–∞—Б–Є–±–Њ –Ј–∞ –≤–љ–Є–Љ–∞–љ–Є–µ!

–° —Г–≤–∞–ґ–µ–љ–Є–µ–Љ,

–Ъ—А–Є–≤–Њ—Г—Б –Р–љ–∞—В–Њ–ї–Є–є (The trick).