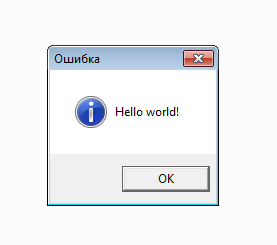

ŴŴṠÑ ŴẄŴḞÑŴḞŴṠŴḞ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁŴỳÑÑ Ñ ÑÑŴẄŴẃÑŴẁŴẅŴẄŴḞŴṠÑŴẄŴẅÑÑÑÑ ŴṡÑŴẁŴṠŴẅŴ¶ŴṁŴẄŴẁÑ Ŵẁ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁŴỳÑŴỳŴẁ ŴẁŴẄÑÑÑÑŴỳŴṁŴẄÑŴḞŴỳŴẁ. ŴŴṠÑ ŴṡÑŴẅÑÑŴẅÑÑ ÑŴẅŴṖŴṀŴḞŴṀŴẁŴỳ 64-ŴḟŴẁÑŴẄŴẅŴṁ ŴṡÑŴẁŴṠŴẅŴ¶ŴṁŴẄŴẁŴṁ ŴẃŴẅÑŴẅÑŴẅŴṁ ŴṡŴẅŴẃŴḞŴṖÑŴĠŴḞŴṁÑ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁŴṁ "Hello World!" Ŵẁ ŴṖŴḞŴĠŴṁÑÑŴḞŴṁÑ ÑŴĠŴẅÑ ÑŴḞŴḟŴẅÑÑ. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ HEX - ÑŴṁŴṀŴḞŴẃÑŴẅÑŴḞ ŴḟÑŴṀŴṁŴỳ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞÑÑ 010 Editor.

ŴŴṠÑ ŴẄŴḞÑŴḞŴṠŴḞ ÑŴẅŴṖŴṀŴḞŴṀŴẁŴỳ ÑÑ ŴṁŴỳÑ ÑÑŴẅŴḟÑ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁÑÑ ŴĠÑŴṁ ÑŴỳŴṁÑŴṁŴẄŴẁÑ Ŵẁ ÑŴḞŴṖŴỳŴṁÑÑ ŴĠŴẄÑÑÑŴẁ PE ÑŴḞŴṗŴṠŴḞ. ŴŴṠÑ ŴẄŴḞÑŴḞŴṠŴḞ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁŴỳÑÑ Ñ ŴẃŴẅŴṠŴẁÑŴṁÑÑŴĠŴẅŴỳ ÑŴṁŴẃÑŴẁŴṗ. Ŵḃ.Ŵẃ. ŴẄŴḞÑŴṁ ŴṡÑŴẁŴṠŴẅŴ¶ŴṁŴẄŴẁŴṁ ŴḟÑŴṀŴṁÑ ŴĠÑŴṖÑŴĠŴḞÑÑ ŴĠŴẄŴṁÑŴẄŴẁŴṁ API ÑÑŴẄŴẃÑŴẁŴẁ, ÑŴẅ ŴẄŴḞŴỳ ŴẄÑŴ¶ŴẄŴḞ ŴḟÑŴṀŴṁÑ ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṡŴẅÑÑŴḞ (ŴĠŴḞÑŴẁŴḞŴẄÑ Ñ ŴṡŴẅŴṠÑÑŴṁŴẄŴẁŴṁŴỳ ÑŴṁÑŴṁŴṖ PEB Ñ ŴẄŴṁ ÑŴḞÑÑŴỳŴḞÑÑŴẁŴĠŴḞÑ). ŴŴṠÑ ŴṡŴẅŴẃŴḞŴṖŴḞ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁÑ ŴỳÑ ŴḟÑŴṀŴṁŴỳ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞÑÑ ÑÑŴẄŴẃÑŴẁÑ MassageBoxA, ŴḞ ŴṀŴṠÑ ŴṖŴḞŴĠŴṁÑÑŴṁŴẄŴẁÑ ŴṡÑŴẁŴṠŴẅŴ¶ŴṁŴẄŴẁÑ ExitProcess, Ñ.Ŵṁ. ŴẄŴḞŴỳ ÑŴ¶Ŵṁ ŴẄÑŴ¶ŴẄŴẅ 2 ŴḟŴẁŴḟŴṠŴẁŴẅÑŴṁŴẃŴẁ - kernel32.dll Ŵẁ user32.dll. ŴŴḞŴĠŴḞŴṗÑŴṁ ŴṡŴẅŴṀÑÑŴẁÑŴḞŴṁŴỳ ÑŴḞŴṖŴỳŴṁÑ ÑŴḞŴḟŴṠŴẁÑÑ ŴẁŴỳŴṡŴẅÑÑŴḞ. ŴŴṠÑ 2-Ñ ŴḟŴẁŴḟŴṠŴẁŴẅÑŴṁŴẃ ŴẄÑŴ¶ŴẄŴẅ ÑŴḞŴṖŴỳŴṁÑÑŴẁÑÑ 3 ÑÑÑÑŴẃÑÑÑÑ IMAGE_IMPORT_DESCRIPTOR (ŴṀŴĠŴṁ Ñ ŴṀŴḞŴẄŴẄÑŴỳŴẁ Ŵẁ ŴẅŴṀŴẄÑ ŴṖŴḞŴḟŴẁÑÑÑ ŴẄÑŴṠÑŴỳŴẁ), ŴṡŴẅŴṠÑÑŴḞŴṁŴỳ 0x14 * 3 = 0x3C. ŴḃŴḞŴẃŴ¶Ŵṁ ŴẄÑŴ¶ŴẄŴẅ ŴỳŴṁÑÑŴẅ ŴṀŴṠÑ ÑŴḞŴṖŴỳŴṁÑŴṁŴẄŴẁÑ ŴẁŴỳŴṁŴẄ ŴḟŴẁŴḟŴṠŴẁŴẅÑŴṁŴẃ ŴĠ ÑŴẅÑŴỳŴḞÑŴṁ ASCIIZ: 0x3C + sizeof("kernel32.dll") + sizeof("user32.dll") = 0x54. ŴŴḞŴṠŴṁŴṁ ŴẄÑŴ¶ŴẄŴẅ ÑŴḞÑÑŴẁÑŴḞÑÑ ÑŴḞŴṖŴỳŴṁÑÑ ÑŴḞŴḟŴṠŴẁÑ ŴẁŴỳŴṁŴẄ Ŵẁ ÑŴḞŴḟŴṠŴẁÑ ŴḞŴṀÑŴṁÑŴẅŴĠ, ŴṡŴẅ ŴẅŴṀŴẄŴẅŴṗ ÑÑŴẄŴẃÑŴẁŴẁ ŴẁŴṖ ŴẃŴḞŴ¶ŴṀŴẅŴṗ ŴḟŴẁŴḟŴṠŴẁŴẅÑŴṁŴẃŴẁ ŴṡŴẅŴṠÑÑŴḞŴṁÑÑÑ 0x54 + sizeof(IMAGE_THUNK_DATA) * 4 + sizeof(IMAGE_THUNK_DATA) * 2 = 0x84. ŴḃŴṁŴṡŴṁÑÑ ŴṡÑŴẁŴḟŴḞŴĠŴṠÑŴṁŴỳ ÑŴḞŴṖŴỳŴṁÑ ŴẁŴỳŴṁŴẄ ÑÑŴẄŴẃÑŴẁŴṗ: 0x84 + sizeof("MessageBoxA") + 2 + sizeof("ExitProcess") + 2 = 0xA0. ŴÑŴḞŴẃ ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṡŴẅÑÑŴḞ ŴṖŴḞŴẄŴẁŴỳŴḞŴṁÑ Ñ ŴẄŴḞÑ 0xA0 ŴḟŴḞŴṗÑ. ŴŴṁÑŴĠÑÑ ÑŴṁŴẃÑŴẁÑ ÑŴḞŴṖŴỳŴṁÑÑŴẁŴỳ ŴṡŴẅ ŴṡŴṁÑŴĠŴẅŴỳÑ ŴṀŴẅÑÑÑŴṡŴẄŴẅŴỳÑ RVA ŴĠÑÑŴẅŴĠŴẄŴṁŴẄŴẄŴẅŴỳÑ ŴẄŴḞ ÑŴḞŴṖŴỳŴṁÑ ÑÑÑŴḞŴẄŴẁÑÑ, Ñ.Ŵṁ. 0x1000. ŴḃŴḞŴḟŴṠŴẁÑÑ ŴẁŴỳŴṡŴẅÑÑŴḞ ÑŴḞŴṖŴỳŴṁÑÑŴẁŴỳ ŴĠ ÑŴḞŴỳŴẅŴỳ ŴẄŴḞÑŴḞŴṠŴṁ ÑŴṁŴẃÑŴẁŴẁ (ŴẄŴṁ ŴṖŴḞŴḟÑŴĠŴḞÑ ÑÑŴẅ ŴṀŴḞŴẄŴẄÑŴṁ ŴṀŴẅŴṠŴ¶ŴẄÑ ŴḟÑÑÑ ŴĠ little-endian ÑŴẅÑŴỳŴḞÑŴṁ (ŴỳŴṠŴḞŴṀÑŴẁŴṗ ŴḟŴḞŴṗÑ ŴṡŴẅ ŴỳŴṠŴḞŴṀÑŴṁŴỳÑ ŴḞŴṀÑŴṁÑÑ)):

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

+-----------------+----------+------------------------+---------------------------------------------+

| ŴỳŴṁÑŴẃŴḞ | ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ | ŴṀŴḞŴẄŴẄÑŴṁ | ŴẅŴṡŴẁÑŴḞŴẄŴẁŴṁ |

+-----------------+----------+------------------------+---------------------------------------------+

| ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṡŴẅÑÑŴḞ | 0x00 | 0x00001054 | OriginalFirstThunk -----------------------+ |

| | 0x04 | 0x00000000 | TimeDateStamp | |

| | 0x08 | 0x00000000 | ForwarderChain | |

| | 0x0c | 0x0000103c | Name ------------------+ | |

| | 0x10 | 0x00001074 | FirstThunk ------------+---------------+ | |

| | 0x14 | 0x00001064 | OriginalFirstThunk ----+--------------+| | |

| | 0x18 | 0x00000000 | TimeDateStamp | || | |

| | 0x1c | 0x00000000 | ForwarderChain | || | |

| | 0x20 | 0x00001049 | Name ----------------+ | || | |

| | 0x24 | 0x0000107c | FirstThunk ----------+-+-----------+ || | |

| | 0x28 | 0x00000000 | OriginalFirstThunk | | | || | |

| | 0x2c | 0x00000000 | TimeDateStamp | | | || | |

| | 0x30 | 0x00000000 | ForwarderChain | | | || | |

| | 0x34 | 0x00000000 | Name | | | || | |

| | 0x38 | 0x00000000 | FirstThunk | | | || | |

| ŴẁŴỳŴṁŴẄŴḞ ŴḟŴẁŴḟŴṠŴẁŴẅÑŴṁŴẃ | 0x3c | kernel32.dll, 0 | <----+-+ | || | |

| | 0x49 | user32.dll, 0 | <----+ | || | |

| ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṁŴẄ 1 | 0x54 | 0x0000000000001084 | IMAGE_THUNK_DATA ---------------+ | ||<-+ |

| | 0x5c | 0x0000000000000000 | IMAGE_THUNK_DATA ŴṖŴḞŴĠŴṁÑÑŴḞÑÑŴḞÑ | | || |

| ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṁŴẄ 2 | 0x64 | 0x0000000000001092 | IMAGE_THUNK_DATA ------------+ | |<-+| |

| | 0x6c | 0x0000000000000000 | IMAGE_THUNK_DATA ŴṖŴḞŴĠŴṁÑÑŴḞÑÑŴḞÑ | | | | |

| ÑŴḞŴḟŴṠŴẁÑŴḞ ŴḞŴṀÑŴṁÑŴẅŴĠ | 0x74 | 0x0000000000001084 | IMAGE_THUNK_DATA -+ | | |<--+ |

| | 0x7c | 0x0000000000001092 | IMAGE_THUNK_DATA |--+ | |<-+ |

| ŴẁŴỳÑ 1 | 0x84 | 0x0000, ExitProcess, 0 | <-+ | |<-+ |

| ŴẁŴỳÑ 2 | 0x92 | 0x0000, MessageBoxA, 0 | <----+ <-+ |

+-----------------+----------+------------------------+---------------------------------------------+

ŴÑÑŴḞŴĠŴṠÑŴṁŴỳ ÑÑŴẁ ŴṀŴḞŴẄŴẄÑŴṁ ŴĠ ŴẄŴẅŴĠÑŴṗ ÑŴḞŴṗŴṠ - ÑÑŴẅ ŴḟÑŴṀŴṁÑ Ñ ŴẄŴḞÑ ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṡŴẅÑÑŴḞ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.â...........

00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....â...........

00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....â.......â...

00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

ŴŴṠÑ ŴẅÑŴẅŴḟÑŴḞŴ¶ŴṁŴẄŴẁÑ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁÑ ŴẄÑŴ¶ŴẄŴẅ ÑŴḞŴỳŴẅ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁŴṁ ŴġŴṀŴṁ-ÑŴẅ Ñ ÑŴḞŴẄŴẁÑÑ. ŴÑŴṀŴṁŴỳ Ñ ÑŴḞŴẄŴẁÑÑ ŴṁŴġŴẅ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅ ŴṖŴḞ ÑŴḞŴḟŴṠŴẁÑŴṁŴṗ ŴẁŴỳŴṡŴẅÑÑŴḞ Ñ.Ŵṁ. ŴṡŴẅ ÑŴỳŴṁÑŴṁŴẄŴẁÑ 0xA0:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

00A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 Hello world!.

ŴḂŴḞŴỳ ŴẃŴẅŴṀ Ñ ŴẄŴḞÑ ŴḟÑŴṀŴṁÑ ŴẄŴḞÑŴẁŴẄŴḞÑÑÑÑ ÑÑŴḞŴṖÑ ŴṡŴẅÑŴṠŴṁ ŴṀŴḞŴẄŴẄŴẅŴġŴẅ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁÑ, Ñ.Ŵṁ. ŴṡŴẅ ÑŴỳŴṁÑŴṁŴẄŴẁÑ 0xA0 + sizeof("Hello world!") = 0xAD. ŴÑŴṁ API ÑÑŴẄŴẃÑŴẁŴẁ ŴĠ x64 ŴẁÑŴṡŴẅŴṠÑŴṖÑÑÑ ŴẅŴṀŴẄŴẅŴẁŴỳŴṁŴẄŴẄŴẅŴṁ ÑŴẅŴġŴṠŴḞÑŴṁŴẄŴẁŴṁ: ŴṡŴṁÑŴĠÑŴṁ 4 ŴṡŴḞÑŴḞŴỳŴṁÑÑŴḞ ŴṡŴṁÑŴṁŴṀŴḞÑÑÑÑ ŴĠ ÑŴṁŴġŴẁÑÑÑŴḞÑ RCX, RDX, R8, R9, ŴẅÑÑŴḞŴṠÑŴẄÑŴṁ ŴĠ ÑÑŴṁŴẃŴḞ, ÑŴḞŴẃŴ¶Ŵṁ ŴĠ ÑÑŴṁŴẃŴṁ ŴĠÑŴṀŴṁŴṠÑŴṁÑÑÑ 32 ŴḟŴḞŴṗÑŴḞ ÑŴṁŴẄŴṁŴĠŴẅŴṗ ŴẅŴḟŴṠŴḞÑÑŴẁ. ŴḃŴḞŴẃŴ¶Ŵṁ ÑÑŴṁŴẃ ŴṀŴẅŴṠŴ¶ŴṁŴẄ ŴḟÑÑÑ ŴĠÑÑŴẅŴĠŴẄŴṁŴẄ ŴẄŴḞ 16 ŴḟŴḞŴṗÑŴẅŴĠÑÑ ŴġÑŴḞŴẄŴẁÑÑ. ŴḃŴṁŴṡŴṁÑÑ ŴẁÑŴṡŴẅŴṠÑŴṖÑÑ ŴẅÑŴẄŴẅÑŴẁÑŴṁŴṠÑŴẄŴẅŴṁ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ ŴẄŴḞŴṡŴẁÑŴṁŴỳ ŴẃŴẅŴṀ ŴẄŴḞ ŴḞÑÑŴṁŴỳŴḟŴṠŴṁÑŴṁ, ŴẃŴẅÑŴẅÑÑŴṗ ŴṀŴḞŴṠŴṁŴṁ ŴỳÑ ŴṡŴṁÑŴṁŴĠŴṁŴṀŴṁŴỳ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅ ŴĠ ŴỳŴḞÑŴẁŴẄŴẄÑŴṗ ŴẃŴẅŴṀ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

MSG db "Hello world!", 0

sub RSP, 0x28 ; Ŵ ŴṁŴṖŴṁÑŴĠŴẁÑÑŴṁŴỳ ÑŴṁŴẄŴṁŴĠÑÑ ŴẅŴḟŴṠŴḞÑÑÑ

mov R9, 0x00000040 ; MB_ICONINFORMATION

xor R8, R8 ; lpCaption = NULL

lea RDX, [MSG] ; lpText = 'Hello world!'

xor RCX, RCX ; HWND = NULL

Call MessageBoxA

xor RCX, RCX

Call ExitProcess

Ŵḃ.Ŵẃ. ŴĠ x64 ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁÑÑÑ RIP ŴḞŴṀÑŴṁÑŴḞÑŴẁÑ (ŴĠÑŴṁ ÑŴỳŴṁÑŴṁŴẄŴẁÑ ÑÑŴẁÑŴḞÑÑÑÑ ŴẅÑŴẄŴġŴẅÑŴẁÑŴṁŴṠÑŴẄŴẅ ŴḞŴṀÑŴṁÑŴḞ ÑŴṠŴṁŴṀÑÑÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ) ÑŴẅ ŴẄŴṁŴỳŴẄŴẅŴġŴẅ ŴṡŴṁÑŴṁŴṡŴẁÑŴṁŴỳ ŴẃŴẅŴṀ Ñ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞŴẄŴẁŴṁŴỳ ŴỳŴṁÑŴẅŴẃ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

MSG db "Hello world!", 0

sub RSP, 0x28 ; Ŵ ŴṁŴṖŴṁÑŴĠŴẁÑÑŴṁŴỳ ÑŴṁŴẄŴṁŴĠÑÑ ŴẅŴḟŴṠŴḞÑÑÑ

mov R9, 0x00000040 ; MB_ICONINFORMATION

xor R8, R8 ; lpCaption = NULL

lea RDX, [RIP + (MSG - L1)] ; lpText = 'Hello world!'

L1: xor RCX, RCX ; HWND = NULL

Call [RIP + (MessageBoxA - L2)]

L2: xor RCX, RCX

Call [RIP + (ExitProcess - L3)]

L3:

ŴḃŴṁŴṡŴṁÑÑ ŴṡÑŴẁÑÑÑŴṡŴẁŴỳ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅ Ŵẃ ÑÑŴḞŴẄÑŴṠÑÑŴẁŴẁ ŴĠ ŴỳŴḞÑŴẁŴẄŴẄÑŴṗ ŴẃŴẅŴṀ. ŴŴṠÑ ÑÑŴẅŴġŴẅ Ñ ŴḟÑŴṀÑ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞÑÑ ŴĠŴẅÑ ÑÑÑ ÑŴḞŴḟŴṠŴẁÑÑ. ŴŴṁÑŴĠŴḞÑ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ sub RSP, 0x28 ŴẅŴṡŴṁÑŴẁÑÑŴṁÑ Ñ 64 ŴḟŴẁÑŴẄÑŴỳ ÑŴṁŴġŴẁÑÑÑŴẅŴỳ RSP ŴṡŴẅÑÑŴẅŴỳÑ ŴẅŴṡŴẃŴẅŴṀ ŴṀŴẅŴṠŴ¶ŴṁŴẄ ÑŴẅŴṀŴṁÑŴ¶ŴḞÑÑ ŴṡÑŴṁÑŴẁŴẃÑ REX.W(0x48), ŴṀŴḞŴṠŴṁŴṁ ÑŴỳŴẅÑÑŴẁŴỳ ŴṡŴẅ ÑŴṡŴẁÑŴẃÑ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ SUB ÑÑŴẅŴḟÑ ŴṡŴṁÑŴĠÑŴỳ ŴẅŴṡŴṁÑŴḞŴẄŴṀŴẅŴỳ ŴḟÑŴṠ 64 ŴḟŴẁÑŴẄÑŴṗ ÑŴṁŴġŴẁÑÑÑ, ŴḞ ŴĠÑŴẅÑÑŴỳ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅŴṁ ŴẅŴṀŴẄŴẅŴḟŴḞŴṗÑŴẅŴĠŴẅŴṁ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁ Ŵẁ ÑÑŴẅ - 0x83. ÑŴṁŴṡŴṁÑÑ ŴẄÑŴ¶ŴẄŴẅ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁÑÑÑ Ñ mod/rm ŴḟŴḞŴṗÑŴẅŴỳ. Ŵḃ.Ŵẃ. ŴỳÑ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁŴỳ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅ ÑŴṁŴġŴẁÑÑÑ RSP ÑŴẅ ŴṡŴẅŴṠŴṁ mod ŴḟÑŴṀŴṁÑ ÑŴḞŴĠŴẄŴẅ 0b11, ŴḞ ŴṡŴẅŴṠŴṁ r/m ŴḟÑŴṀŴṁÑ ÑŴḞŴĠŴẄŴẅ 0b100 ÑÑŴẅ ÑŴẅŴẅÑŴĠŴṁÑÑÑŴĠÑŴṁÑ ÑŴṁŴġŴẁÑÑÑŴḞŴỳ AH/SP/ESP/RSP. Ŵ ÑŴḞŴḟŴṠŴẁÑŴṁ ÑŴẃŴḞŴṖŴḞŴẄŴẅ ÑÑŴẅ ŴṀŴṠÑ ŴẄŴḞÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ ŴṡŴẅŴṠŴṁ Register/ Opcode Field ŴṀŴẅŴṠŴ¶ŴẄŴẅ ŴḟÑÑÑ ÑŴḞŴĠŴẄŴẅ 5 (0b101 ŴĠ ŴṀŴĠŴẅŴẁÑŴẄŴẅŴṗ ÑŴẅÑŴỳŴṁ). ŴḂŴẅŴḟŴẁÑŴḞŴṁŴỳ ŴĠÑŴṁ ŴĠŴỳŴṁÑÑŴṁ, Ŵẁ ŴṡŴẅŴṠÑÑŴḞŴṁŴỳ 0b11-101-100 = 0xEC. ŴŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄÑŴṗ ŴẅŴṡŴṁÑŴḞŴẄŴṀ ŴẁŴṀŴṁÑ ÑÑŴḞŴṖÑ Ŵ¶Ŵṁ ŴṡŴẅÑŴṠŴṁ mod/rm ŴḟŴḞŴṗÑŴḞ, ŴĠ ŴẁÑŴẅŴġŴṁ ŴṡŴẅŴṠŴẄÑŴṗ ŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ 48 83 EC 28. ŴḂŴṠŴṁŴṀÑÑÑŴḞÑ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ mov R9, 0x00000040 ÑŴḞŴẃŴ¶Ŵṁ ŴẁŴỳŴṁŴṁÑ REX ŴṡÑŴṁÑŴẁŴẃÑ, ŴṡŴẅÑŴẃŴẅŴṠÑŴẃÑ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁÑ ÑŴṁŴġŴẁÑÑÑ ŴẄŴṁŴṀŴẅÑÑÑŴṡŴẄÑŴṗ ŴĠ 32 ŴḟŴẁÑŴẄŴẅŴỳ ÑŴṁŴ¶ŴẁŴỳŴṁ, ŴḞ ŴẁŴỳŴṁŴẄŴẄŴẅ ŴẃŴẅŴỳŴḟŴẁŴẄŴḞÑŴẁÑ REX.W Ŵẁ REX.B = 0x49. ŴÑŴṁÑŴẁŴẃÑ REX.B ŴġŴẅŴĠŴẅÑŴẁÑ Ŵẅ ÑŴẅŴỳ ÑÑŴẅ ŴẄŴḞÑŴḞ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ ŴẁŴỳŴṁŴṁÑ ÑŴḞÑÑŴẁÑŴṁŴẄŴẄŴẅŴṁ ŴṡŴẅŴṠŴṁ rm. Ŵ 32 ŴḟŴẁÑŴẄŴẅŴỳ ÑŴṁŴ¶ŴẁŴỳŴṁ ŴỳÑ ŴỳŴẅŴġŴṠŴẁ ŴḟÑ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞÑÑ ŴẅŴṀŴẄŴẅŴḟŴḞŴṗÑŴẅŴĠÑÑ 0xB8 + r, ŴĠ 64-ŴḟŴẁÑŴẄŴẅŴỳ ŴẄŴḞŴỳ ŴṡÑŴẁŴṀŴṁÑÑÑ ŴẁÑŴṡŴẅŴṠÑŴṖŴẅŴĠŴḞÑÑ 0xC7. ŴḃŴḞŴẃŴ¶Ŵṁ ŴẅŴṡÑŴṁŴṀŴṁŴṠÑŴṁŴỳ ŴṡŴẅŴṠŴṁ mod/rm, Ñ.Ŵẃ. Ñ ŴẄŴḞÑ ŴẅŴṡŴṁÑŴḞŴẄŴṀ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄÑŴṗ ÑŴṁŴġŴẁÑÑÑ, ÑŴẅ mod = 0b11, ŴḞ rm = 0b001 ÑÑŴẅ ÑŴẅŴẅÑŴĠŴṁÑÑÑŴĠÑŴṁÑ ÑŴṁŴġŴẁÑÑÑÑ R9. ŴŴẅ ÑŴḞŴḟŴṠŴẁÑŴṁ ŴṡŴẅŴṠŴṁ Register/ Opcode Field ŴṀŴẅŴṠŴ¶ŴẄŴẅ ŴḟÑÑÑ ÑŴḞŴĠŴẄŴẅ 0, ÑŴẅŴḟŴẁÑŴḞÑ ŴĠÑŴṁ ŴĠŴỳŴṁÑÑŴṁ ŴṡŴẅŴṠÑÑŴẁŴỳ 0b11-000-001 = 0xC1. ŴŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄÑŴṗ ŴẅŴṡŴṁÑŴḞŴẄŴṀ ÑŴḞŴṖŴỳŴṁÑŴḞŴṁÑÑÑ ŴṖŴḞ mod/rm ŴṡŴẅŴṠŴṁŴỳ. Ŵ ŴẁÑŴẅŴġŴṁ ŴṡŴẅŴṠÑÑŴḞŴṁŴỳ ŴṡŴẅŴṠŴẄÑŴṗ ŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ = 49 C7 C1 40 00 00 00. ŴḂŴṠŴṁŴṀÑÑÑŴḞÑ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ ÑŴḞŴẃŴ¶Ŵṁ ÑŴḞŴḟŴẅÑŴḞŴṁÑ Ñ ÑŴḞÑÑŴẁÑŴṁŴẄŴẄÑŴỳŴẁ ÑŴṁŴġŴẁÑÑÑŴḞŴỳŴẁ (ŴṀŴĠÑŴỳÑ) ŴṡŴẅÑÑŴẅŴỳÑ ŴẅŴẄŴḞ ÑŴḞŴẃŴ¶Ŵṁ ÑŴẅŴṀŴṁÑŴ¶ŴẁÑ ÑŴḞÑÑŴẁÑŴṁŴẄŴẄÑŴṗ ŴṡÑŴṁÑŴẁŴẃÑ Ñ ŴẃŴẅŴỳŴḟŴẁŴẄŴḞÑŴẁŴṁŴṗ REX.W, REX.B Ŵẁ REX.R = 0x4D. ŴÑŴṁÑŴẁŴẃÑ REX.R ŴġŴẅŴĠŴẅÑŴẁÑ Ŵẅ ÑŴẅŴỳ ÑÑŴẅ ŴṡŴẅŴṠŴṁ reg ŴḟŴḞŴṗÑŴḞ mod/rm ÑŴḞŴẃŴ¶Ŵṁ ÑŴĠŴṠÑŴṁÑÑÑ ÑŴḞÑÑŴẁÑŴṁŴẄŴẄÑŴỳ. ŴŴḞŴṠŴṁŴṁ ŴẁÑŴṁŴỳ ŴẅŴṡŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ XOR, ŴṖŴṀŴṁÑÑ ŴỳÑ ŴỳŴẅŴ¶ŴṁŴỳ ŴĠÑŴḟÑŴḞÑÑ ŴṠÑŴḟŴẅŴṗ ŴẁŴṖ ŴṀŴĠÑÑ ŴṠŴẁŴḟŴẅ 0x31 ŴṠŴẁŴḟŴẅ 0x33, Ñ ŴĠŴẅŴṖÑŴỳÑ ŴṡŴṁÑŴĠŴẅŴṁ. ŴḃŴḞŴẃŴ¶Ŵṁ ŴẅŴṡÑŴṁŴṀŴṁŴṠÑŴṁŴỳÑÑ Ñ ŴṡŴẅŴṠŴṁŴỳ mod/rm. ŴŴṡÑÑÑ-ÑŴḞŴẃŴẁ Ñ.Ŵẃ. ŴỳÑ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁŴỳ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅ ÑŴṁŴġŴẁÑÑÑÑ ÑŴẅ ŴṡŴẅŴṠŴṁ mod ŴḟÑŴṀŴṁÑ ÑŴḞŴĠŴẄŴẅ 0b11, ŴṡŴẅ ÑŴḞŴḟŴṠŴẁÑŴṁ ÑŴṁŴġŴẁÑÑÑŴẅŴĠ ÑŴỳŴẅÑÑŴẁŴỳ ÑÑŴẅ ÑŴḞÑÑŴẁÑŴṁŴẄŴẅŴṁ ŴṡŴẅŴṠŴṁ ŴṀŴṠÑ ÑŴṁŴġŴẁÑÑÑŴḞ R8 = 0b000. ŴḂŴẅŴḟŴẁÑŴḞŴṁŴỳ ŴĠÑŴṁ ŴĠŴỳŴṁÑÑŴṁ - 0b11-000-000 = 0xC0, ŴḞ ŴṡŴẅŴṠŴẄÑŴṗ ŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ - 4D 31 C0. ŴḂŴṠŴṁŴṀÑÑÑŴḞÑ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ - lea RDX, [RIP + (MSG - L1)], ŴĠÑŴẅÑŴẅŴṗ ŴẅŴṡŴṁÑŴḞŴẄŴṀ Ñ ŴẄŴḞÑ ÑŴĠŴṠÑŴṁÑÑÑ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄÑŴỳ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁŴỳ, Ñ.Ŵẃ. ŴỳÑ ÑŴḞŴḟŴẅÑŴḞŴṁŴỳ ŴĠ 64 ŴḟŴẁÑŴẄŴẅŴỳ ÑŴṁŴ¶ŴẁŴỳŴṁ Ŵẁ ŴḞŴṀÑŴṁÑŴḞÑŴẁÑ Ñ ŴẄŴḞÑ ŴẁŴṀŴṁÑ ŴẅÑŴẄŴẅÑŴẁÑŴṁŴṠÑŴẄŴẅ ŴḞŴṀÑŴṁÑŴḞ ÑŴṠŴṁŴṀÑÑÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ. Ŵḃ.Ŵṁ. ŴẄŴḞŴỳ ŴẄÑŴ¶ŴẄŴḞ ŴẁŴẄÑÑÑÑŴẃÑŴẁÑ ŴĠŴẁŴṀŴḞ lea reg64, imm32, ŴẄŴẅ ÑŴẄŴḞÑŴḞŴṠŴḞ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁŴỳÑÑ Ñ ŴṡÑŴṁÑŴẁŴẃÑŴẅŴỳ. Ŵḃ.Ŵẃ. ŴẃŴẅŴỳŴḞŴẄŴṀŴḞ ÑŴḞŴḟŴẅÑŴḞŴṁÑ Ñ 64 ŴḟŴẁÑŴẄÑŴỳ ÑŴṁŴġŴẁÑÑÑŴẅŴỳ ÑŴẅ ŴṡÑŴṁÑŴẁŴẃÑ ŴḟÑŴṀŴṁÑ REX.W(0x48). ŴŴṡŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ LEA - 0x8D. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ mod/rm Ñ ŴẄŴḞÑ ŴṀŴẅŴṠŴ¶ŴẄŴẅ ŴḟÑÑÑ mod = 0b000, ŴḞ rm = 0b101 ÑÑŴẅ ÑŴẅŴẅÑŴĠŴṁÑÑÑŴĠÑŴṁÑ [RIP + disp32]. ŴŴṠÑ ÑŴṁŴġŴẁÑÑÑŴḞ RDX ŴẄŴẅŴỳŴṁÑ ÑŴḞŴĠŴṁŴẄ 0b010. ŴŴẅŴỳŴṡŴẅŴẄÑŴṁŴỳ ŴĠŴỳŴṁÑÑŴṁ - 0b00-010-101 = 0x15. ŴŴẅÑŴṠŴṁ ŴẁŴṀŴṁÑ 4-ŴḟŴḞŴṗÑŴẄŴẅŴṁ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ. ŴḃŴṁŴṡŴṁÑÑ ŴṀŴḞŴĠŴḞŴṗÑŴṁ ŴṡŴẅÑÑŴẁÑŴḞŴṁŴỳ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ ŴṀŴẅ ŴẄŴḞÑŴṁŴṗ ÑÑÑŴẅŴẃŴẁ ŴẅÑŴẄŴẅÑŴẁÑŴṁŴṠÑŴẄŴẅ ÑŴṠŴṁŴṀÑÑÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ:

disp = -(sizeof("Hello world!") + sizeof({48 83 EC 28}) + sizeof({49 C7 C1 40 00 00 00}) + sizeof({4D 31 C0}) + sizeof({48 8D 15 00 00 00 00})) = 0xFFFFFFDE

Ŵḃ.Ŵṁ. ŴṡŴẅŴṠŴẄÑŴṗ ŴẃŴẅŴṀ ŴḟÑŴṀŴṁÑ ÑŴẅŴġŴṀŴḞ = 48 8D 15 DE FF FF FF. ŴḂŴṠŴṁŴṀÑÑÑŴẁŴṗ XOR ÑŴḞÑÑŴẁÑÑŴĠŴḞŴṁÑÑÑ ÑŴḞŴẃŴ¶Ŵṁ ŴẃŴḞŴẃ Ŵẁ ŴṡÑŴṁŴṀÑŴṀÑÑŴẁŴṗ: REX.W + 0x31 + 0b11-001-001 = 48 31 C9. ŴŴḞŴṠÑÑŴṁ Ñ ŴẄŴḞÑ ŴẁŴṀŴṁÑ ŴĠÑŴṖŴẅŴĠ ŴẁŴṖ ÑŴḞŴḟŴṠŴẁÑÑ ŴẁŴỳŴṡŴẅÑÑŴḞ, ŴṡŴẅÑÑŴẅŴỳÑ ŴẄÑŴ¶ŴẄŴẅ ŴṡŴẅÑÑŴẁÑŴḞÑÑ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ ŴẅÑŴẄŴẅÑŴẁÑŴṁŴṠÑŴẄŴẅ ÑŴṠŴṁŴṀÑÑÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ ŴṀŴẅ 2-ŴġŴẅ ÑŴṠŴṁŴỳŴṁŴẄÑŴḞ ÑŴḞŴḟŴṠŴẁÑÑ ŴḞŴṀÑŴṁÑŴẅŴĠ (ÑŴḞŴỳ Ñ ŴẄŴḞÑ ÑŴẅŴṀŴṁÑŴ¶ŴẁÑÑÑ ŴḞŴṀÑŴṁÑ ÑÑŴẄŴẃÑŴẁŴẁ MessageBoxA), ŴẃŴẅÑŴẅÑŴẅŴṁ ÑŴḞŴĠŴẄŴẅ ŴĠ ŴṀŴḞŴẄŴẄŴẅŴỳ ÑŴṠÑÑŴḞŴṁ -79 (0xFFFFFFB1). ŴḃŴṁŴṡŴṁÑÑ ŴẄŴḞŴỳ ŴẄÑŴ¶ŴẄŴẅ ŴẄŴḞŴṗÑŴẁ ŴẅŴṡŴẃŴẅŴṀ ŴẁŴẄÑÑÑÑŴẃÑŴẁŴẁ CALL ŴẃŴẅÑŴẅÑŴḞÑ ŴṡŴẅŴṖŴĠŴẅŴṠÑŴṁÑ ŴĠÑŴṖÑŴĠŴḞÑÑ ŴṡŴẅ ŴḞŴṀÑŴṁÑÑ ÑŴḞÑŴṡŴẅŴṠŴẅŴ¶ŴṁŴẄŴẄŴẅŴỳÑ ŴĠ ŴṡŴḞŴỳÑÑŴẁ. ŴŴẅ ÑŴḞŴḟŴṠŴẁÑŴṁ ŴẄŴḞÑ ŴẅŴṀŴẁŴỳ FF, Register/ Opcode Field ŴṀŴẅŴṠŴ¶ŴẄŴẅ ŴḟÑÑÑ ÑŴḞŴĠŴẄŴẅ 2. ŴḃŴṁŴṡŴṁÑÑ ÑŴḞŴẃŴ¶Ŵṁ ŴṡŴẅÑÑŴẁÑŴḞŴṁŴỳ mod/rm ŴḟŴḞŴṗÑ. 0b00-010-101 = 0x15. ŴŴẅŴṠŴẄÑŴṗ ŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ = FF 15 B1 FF FF FF. ŴŴẅŴṀ ÑŴṠŴṁŴṀÑÑÑŴṁŴṗ ŴẃŴẅŴỳŴḞŴẄŴṀÑ ŴẄŴḞŴỳ ÑŴ¶Ŵṁ ŴẁŴṖŴĠŴṁÑÑŴṁŴẄ, ŴṡŴẅÑÑŴẅŴỳÑ ŴṡŴṁÑŴṁÑ ŴẅŴṀŴẁŴỳ Ŵẃ ŴṡŴẅÑŴṠŴṁŴṀŴẄŴṁŴỳÑ ŴẅŴṡŴẃŴẅŴṀÑ - CALL. ŴŴṡÑÑÑ ÑÑŴẁÑŴḞŴṁŴỳ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ, ŴẅŴẄŴẅ ÑŴḞŴĠŴẄŴẅ -96 0xFFFFFFA0, ŴṡŴẅŴṀÑÑŴḞŴĠŴṠÑŴṁŴỳ Ŵẁ ŴṡŴẅŴṠÑÑŴḞŴṁŴỳ ŴẃŴẅŴṀ ŴẃŴẅŴỳŴḞŴẄŴṀÑ FF 15 A0 FF FF FF. ŴÑŴṁ! ŴŴẁÑŴṁŴġŴẅ ÑŴṠŴẅŴ¶ŴẄŴẅŴġŴẅ, ÑŴẅŴṠÑŴẃŴẅ ŴẅÑŴṁŴẄÑ ŴẃÑŴẅŴṡŴẅÑŴṠŴẁŴĠŴẅ. ŴŴḞŴĠŴḞŴṗÑŴṁ ÑŴẅŴḟŴṁÑŴṁŴỳ ŴĠÑŴṁ ŴṀŴḞŴẄŴẄÑŴṁ ÑŴṁŴẃÑŴẁŴẁ ŴĠŴỳŴṁÑÑŴṁ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

0000h: 54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

0010h: 74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

0020h: 49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

0040h: 65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

0050h: 64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.â...........

0060h: 00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....â...........

0070h: 00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....â.......â...

0080h: 00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

0090h: 73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

00A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 48 83 EC Hello world!.HÆÃỲ

00B0h: 28 49 C7 C1 40 00 00 00 4D 31 C0 48 8D 15 DE FF (IÃÃ@...M1ÃH

00C0h: FF FF 48 31 C9 FF 15 B1 FF FF FF 48 31 C9 FF 15 ÃṡÃṡH1ÃÃṡ.ÂḟÃṡÃṡÃṡH1ÃÃṡ.

00D0h: A0 FF FF FF Â ÃṡÃṡÃṡ

ŴÑŴẅŴġŴẅŴĠÑŴṗ ÑŴḞŴṖŴỳŴṁÑ ÑŴṁŴẃÑŴẁŴẁ Ñ ŴẄŴḞÑ ŴṖŴḞŴẄŴẁŴỳŴḞŴṁÑ 0xD4 ŴḟŴḞŴṗÑ. ŴḃŴẅÑŴẃŴḞ ŴĠÑ ŴẅŴṀŴḞ Ñ ŴẄŴḞÑ ÑŴḞŴĠŴẄŴḞ 0x10AD. ŴḃŴṁŴṡŴṁÑÑ ŴṡÑŴẁÑÑÑŴṡŴẁŴỳ Ŵẃ ŴẄŴṁŴṡŴẅÑÑŴṁŴṀÑÑŴĠŴṁŴẄŴẄŴẅŴỳÑ ÑŴẅŴṖŴṀŴḞŴẄŴẁÑ EXE ÑŴḞŴṗŴṠŴḞ. Ŵ ÑŴḞŴỳŴẅŴỳ ŴẄŴḞÑŴḞŴṠŴṁ ŴṠÑŴḟŴẅŴġŴẅ PE ÑŴḞŴṗŴṠŴḞ ÑŴḞÑŴṡŴẅŴṠŴḞŴġŴḞŴṁÑÑÑ IMAGE_DOS_HEADER ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẅŴẃ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

typedef struct _IMAGE_DOS_HEADER

{

WORD e_magic;

WORD e_cblp;

WORD e_cp;

WORD e_crlc;

WORD e_cparhdr;

WORD e_minalloc;

WORD e_maxalloc;

WORD e_ss;

WORD e_sp;

WORD e_csum;

WORD e_ip;

WORD e_cs;

WORD e_lfarlc;

WORD e_ovno;

WORD e_res[4];

WORD e_oemid;

WORD e_oeminfo;

WORD e_res2[10];

DWORD e_lfanew;

} IMAGE_DOS_HEADER, *PIMAGE_DOS_HEADER;

Ŵ ÑÑŴẅŴṗ ÑÑÑÑŴẃÑÑÑŴṁ ŴẄŴḞÑ ŴẁŴẄÑŴṁÑŴṁÑÑÑÑ ÑŴẅŴṠÑŴẃŴẅ ŴṡŴẅŴṠÑ e_magic Ŵẁ e_lfanew, ŴẄŴḞÑ ŴẅŴṀÑÑŴẁÑ ÑÑ ŴṡŴẅ ÑŴỳŴṁÑŴṁŴẄŴẁÑŴỳ 0x00 Ŵẁ 0x3C ÑŴẅŴẅÑŴĠŴṁÑÑÑŴĠŴṁŴẄŴẄŴẅ. ŴŴṁÑŴĠŴẅŴṁ ŴṡŴẅŴṠŴṁ ÑŴẅŴṀŴṁÑŴ¶ŴẁÑ ÑŴẁŴġŴẄŴḞÑÑÑÑ MZ, ŴḞ ŴĠÑŴẅÑŴẅŴṁ ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ ŴẄŴḞ NT ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴẁ. Ŵḃ.Ŵẃ. ŴỳÑ ŴẄŴṁ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁŴỳ ŴṖŴḞŴġŴṠÑÑŴẃÑ DOS, ŴỳÑ ÑŴḞÑŴṡŴẅŴṠŴẅŴ¶ŴẁŴỳ NT ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴẁ ÑÑŴḞŴṖÑ ŴṖŴḞ ŴẄŴṁŴṗ, Ñ.Ŵṁ. ÑŴỳŴṁÑŴṁŴẄŴẁŴṁ ŴḟÑŴṀŴṁÑ ÑŴḞŴĠŴẄŴẅ 0x40. ŴÑŴẅ ŴẅÑŴṁŴẄÑ ÑŴṀŴẅŴḟŴẄŴẅ ŴṡŴẅÑŴẃŴẅŴṠÑŴẃÑ NT ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴẁ ŴṀŴẅŴṠŴ¶ŴẄÑ ŴḟÑÑÑ ŴĠÑÑŴẅŴĠŴẄŴṁŴẄÑ ŴẄŴḞ 8 ŴḟŴḞŴṗÑŴẅŴĠÑÑ ŴġÑŴḞŴẄŴẁÑÑ, ŴḞ ÑÑÑÑŴẃÑÑÑŴḞ IMAGE_DOS_HEADER ŴẁŴỳŴṁŴṁÑ ÑŴḞŴṖŴỳŴṁÑ 0x40 ŴḟŴḞŴṗÑ. ŴÑŴḞŴẃ ÑŴẅŴṖŴṀŴḞŴṁŴỳ ŴẄŴẅŴĠÑŴṗ ÑŴḞŴṗŴṠ Ŵẁ ŴĠŴṡŴẁÑÑŴĠŴḞŴṁŴỳ ŴẄŴḞÑŴẁ ŴṀŴḞŴẄŴẄÑŴṁ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

ŴŴḞŴṠŴṁŴṁ ŴĠÑÑŴḞŴĠŴṠÑŴṁŴỳ ÑÑÑÑŴẃÑÑÑÑ IMAGE_NT_HEADERS:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

typedef struct _IMAGE_NT_HEADERS

{

DWORD Signature;

IMAGE_FILE_HEADER FileHeader;

IMAGE_OPTIONAL_HEADER64 OptionalHeader;

} IMAGE_NT_HEADERS;

typedef struct _IMAGE_FILE_HEADER

{

WORD Machine;

WORD NumberOfSections;

DWORD TimeDateStamp;

DWORD PointerToSymbolTable;

DWORD NumberOfSymbols;

WORD SizeOfOptionalHeader;

WORD Characteristics;

} IMAGE_FILE_HEADER;

typedef struct _IMAGE_OPTIONAL_HEADER64

{

WORD Magic;

UCHAR MajorLinkerVersion;

UCHAR MinorLinkerVersion;

DWORD SizeOfCode;

DWORD SizeOfInitializedData;

DWORD SizeOfUninitializedData;

DWORD AddressOfEntryPoint;

DWORD BaseOfCode;

DWORD64 ImageBase;

DWORD SectionAlignment;

DWORD FileAlignment;

WORD MajorOperatingSystemVersion;

WORD MinorOperatingSystemVersion;

WORD MajorImageVersion;

WORD MinorImageVersion;

WORD MajorSubsystemVersion;

WORD MinorSubsystemVersion;

DWORD Win32VersionValue;

DWORD SizeOfImage;

DWORD SizeOfHeaders;

DWORD CheckSum;

WORD Subsystem;

WORD DllCharacteristics;

DWORD64 SizeOfStackReserve;

DWORD64 SizeOfStackCommit;

DWORD64 SizeOfHeapReserve;

DWORD64 SizeOfHeapCommit;

DWORD LoaderFlags;

DWORD NumberOfRvaAndSizes;

IMAGE_DATA_DIRECTORY DataDirectory[16];

} IMAGE_OPTIONAL_HEADER64;

Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ Signature ŴĠÑÑŴḞŴĠŴṠÑŴṁŴỳ ÑÑÑŴẅŴẃÑ ŴẁŴṖ 4-Ñ ÑŴẁŴỳŴĠŴẅŴṠŴẅŴĠ PE\0\0. Ŵḃ.Ŵẃ. Ñ ŴẄŴḞÑ 64 ŴḟŴẁÑŴẄŴẅŴṁ ŴṡÑŴẁŴṠŴẅŴ¶ŴṁŴẄŴẁŴṁ ÑŴẅ ŴĠ ŴẃŴḞÑŴṁÑÑŴĠŴṁ Machine ÑÑÑŴḞŴẄŴḞŴĠŴṠŴẁŴĠŴḞŴṁŴỳ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁ IMAGE_FILE_MACHINE_AMD64 ÑŴḞŴĠŴẄŴẅŴṁ 0x8664. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ NumberOfSections ÑŴẃŴḞŴ¶ŴṁŴỳ 1, Ñ.Ŵẃ. Ñ ŴẄŴḞÑ ŴẅŴṀŴẄŴḞ ÑŴṁŴẃÑŴẁÑ. ŴḃÑŴẁ ÑŴṠŴṁŴṀÑÑÑŴẁÑ ŴṡŴẅŴṠÑ ŴẄŴḞŴỳ ŴẄŴṁ ŴẄÑŴ¶ŴẄÑ, ŴṡŴẅÑÑŴẅŴỳÑ ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ŴẁÑ ŴẄÑŴṠÑŴỳŴẁ. Ŵ ŴḞŴṖŴỳŴṁÑ ŴẄŴṁŴẅŴḟÑŴṖŴḞÑŴṁŴṠÑŴẄŴẅŴġŴẅ ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴḞ ÑÑÑŴḞŴẄŴẅŴĠŴẁŴỳ ŴĠ IMAGE_SIZEOF_NT_OPTIONAL64_HEADER (0x00F0). ŴŴṠÑ Characteristics ŴṖŴḞŴṀŴḞŴṀŴẁŴỳ ŴẃŴẅŴỳŴḟŴẁŴẄŴḞÑŴẁÑ ÑŴṠŴḞŴġŴẅŴĠ IMAGE_FILE_EXECUTABLE_IMAGE Ŵẁ IMAGE_FILE_LARGE_ADDRESS_AWARE (0x0022). ŴŴḞŴṠŴṁŴṁ ŴẄŴḞÑŴẄŴṁŴỳ ŴṖŴḞŴṡŴẅŴṠŴẄÑÑÑ ŴẄŴṁŴẅŴḟÑŴṖŴḞÑŴṁŴṠÑŴẄÑŴṗ ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẅŴẃ. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ Magic ÑŴẃŴḞŴṖÑŴĠŴḞŴṁŴỳ IMAGE_NT_OPTIONAL_HDR64_MAGIC (0x020B). ŴŴṁÑÑŴẁÑ ŴṠŴẁŴẄŴẃŴṁÑŴḞ ŴẄŴḞŴỳ ŴẄŴṁ ŴẄÑŴ¶ŴẄŴḞ, ŴṡŴẅÑÑŴẅŴỳÑ ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ÑÑŴṀŴḞ ŴẄÑŴṠŴẁ. Ŵ ŴḞŴṖŴỳŴṁÑ ŴẃŴẅŴṀŴḞ ÑŴẃŴḞŴṖÑŴĠŴḞŴṁŴỳ ÑŴḞŴĠŴẄÑŴỳ 0x1000, ŴṡŴẅÑŴẅŴỳÑ ÑÑŴẅ ÑÑÑ ÑŴẃŴḞŴṖÑŴĠŴḞŴṁÑÑÑ ŴĠÑÑŴẅŴĠŴẄŴṁŴẄŴẄÑŴṗ ÑŴḞŴṖŴỳŴṁÑ ŴṀŴḞŴẄŴẄÑÑ ŴẄŴḞ ÑŴḞŴṖŴỳŴṁÑ ŴẅŴṀŴẄŴẅŴṗ ÑÑÑŴḞŴẄŴẁÑÑ. Ŵ ŴḞŴṖŴỳŴṁÑ ŴẁŴẄŴẁÑŴẁŴḞŴṠŴẁŴṖŴẁÑŴẅŴĠŴḞŴẄŴẄÑÑ Ŵẁ ŴẄŴṁŴẁŴẄŴẁÑŴẁŴḞŴṠŴẁŴṖŴẁÑŴẅŴĠŴḞŴẄŴẄÑÑ ŴṀŴḞŴẄŴẄÑÑ ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ŴẄÑŴṠÑŴỳŴẁ. ŴŴḞŴẃ ŴỳÑ ŴĠÑÑŴṁ ŴĠÑÑŴẁÑŴṠŴẁŴṠŴẁ, ÑŴẅÑŴẃŴḞ ŴĠÑ ŴẅŴṀŴḞ Ñ ŴẄŴḞÑ ÑŴḞŴĠŴẄŴḞ 0x10AD, ŴĠ BaseOfCode ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ RVA ŴẄŴḞÑŴṁŴṗ ÑŴṁŴẃÑŴẁŴẁ, Ñ.Ŵẃ. ŴẅŴẄŴḞ ÑŴẅŴṀŴṁÑŴ¶ŴẁÑ ŴẃŴẅŴṀ. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ ImageBase ŴṖŴḞŴṀŴḞŴṁŴỳ 0x0000000000400000 - ÑÑŴẅ ŴẄŴḞÑ ŴḟŴḞŴṖŴẅŴĠÑŴṗ ŴḞŴṀÑŴṁÑ, ÑÑÑ ŴỳŴẅŴ¶ŴẄŴẅ ŴĠ ŴṡÑŴẁŴẄÑŴẁŴṡŴṁ ÑŴẃŴḞŴṖŴḞÑÑ ŴṠÑŴḟŴẅŴṁ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁ, Ñ.Ŵẃ. ŴẄŴḞÑ ŴỳŴẅŴṀÑŴṠÑ ŴẄŴṁ ÑŴẅŴṀŴṁÑŴ¶ŴẁÑ ŴḞŴḟÑŴẅŴṠÑÑŴẄÑÑ ÑÑÑŴṠŴẅŴẃ. Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ SectionAlignment ÑŴẃŴḞŴṖÑŴĠŴḞŴṁŴỳ 0x1000 - ÑŴḞŴṖŴỳŴṁÑ ŴẅŴṀŴẄŴẅŴṗ ÑÑÑŴḞŴẄŴẁÑÑ ŴṡŴḞŴỳÑÑŴẁ, ŴḞ ŴĠ ŴẃŴḞÑŴṁÑÑŴĠŴṁ FileAlignment - 0x200 (ÑÑŴḞŴẄŴṀŴḞÑÑŴẄŴẅŴṁ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁ ŴṀŴṠÑ PE ÑŴḞŴṗŴṠŴẅŴĠ). ŴŴṁÑÑŴẁŴẁ ŴẅŴṡŴṁÑŴḞÑŴẁŴẅŴẄŴẄŴẅŴṗ ÑŴẁÑÑŴṁŴỳÑ Ŵẁ ŴẅŴḟÑŴḞŴṖŴḞ ŴỳÑ ŴẄŴṁ ŴẁÑŴṡŴẅŴṠÑŴṖÑŴṁŴỳ, ŴḞ ŴĠŴẅÑ ŴĠ ŴẃŴḞÑŴṁÑÑŴĠŴṁ MajorSubsystemVersion Ŵẁ MinorSubsystemVersion ÑŴẃŴḞŴ¶ŴṁŴỳ 0x0005 Ŵẁ 0x0002 (ŴḞŴẄŴḞŴṠŴẅŴġŴẁÑŴẄŴẅ /SUBSYSTEM[,major[.minor]] ŴẃŴṠÑÑÑ ŴṠŴẁŴẄŴẃŴṁÑŴḞ). Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ SizeOfImage ÑŴẃŴḞŴ¶ŴṁŴỳ ŴṖŴẄŴḞÑŴṁŴẄŴẁŴṁ 0x2000, ŴṡŴẅÑŴẃŴẅŴṠÑŴẃÑ ŴẄŴḞÑ ÑŴḞŴṗŴṠ ŴḟÑŴṀŴṁÑ ÑŴḞÑŴṡŴẅŴṠŴḞŴġŴḞÑÑÑÑ ŴẄŴḞ ŴṀŴĠÑÑ ÑÑÑŴḞŴẄŴẁÑŴḞÑ ŴṡŴḞŴỳÑÑŴẁ (ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴẁ Ŵẁ ŴẅŴṀŴẄŴḞ ÑŴṁŴẃÑŴẁÑ). ŴŴẄŴḞÑŴṁŴẄŴẁŴṁ SizeOfHeaders ŴẄÑŴ¶ŴẄŴẅ ŴṡŴẅÑÑŴẁÑŴḞÑÑ ÑŴṠŴẅŴ¶ŴṁŴẄŴẁŴṁŴỳ ŴĠÑŴṁÑ ŴṖŴḞŴġŴẅŴṠŴẅŴĠŴẃŴẅŴĠ Ŵẁ ŴĠÑÑŴḞŴĠŴẄŴẁŴĠŴḞŴẄŴẁŴṁŴỳ ŴẄŴḞ ŴġÑŴḞŴẄŴẁÑÑ FileAlignment:

align(sizeof(IMAGE_DOS_HEADER) + sizeof(IMAGE_NT_HEADERS) + sizeof(IMAGE_SECTION_HEADER), 0x200) = 0x200

ŴŴẅŴẄÑÑŴẅŴṠÑŴẄÑÑ ÑÑŴỳŴỳÑ ÑŴḞŴẃŴ¶Ŵṁ ŴẅÑÑŴḞŴĠŴṠÑŴṁŴỳ ŴḟŴṁŴṖ ŴĠŴẄŴẁŴỳŴḞŴẄŴẁÑ, ŴḞ ŴĠŴẅÑ ŴĠ ŴẃŴḞÑŴṁÑÑŴĠŴṁ Subsystem ŴĠŴḟŴẁŴĠŴḞŴṁŴỳ IMAGE_SUBSYSTEM_WINDOWS_GUI (0x0002). Ŵ ŴṡŴẅŴṠŴṁ DllCharacteristics ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ŴẃŴẅŴỳŴḟŴẁŴẄŴḞÑŴẁÑ ÑŴṠŴḞŴġŴẅŴĠ IMAGE_DLLCHARACTERISTICS_NO_SEH Ŵẁ IMAGE_DLLCHARACTERISTICS_NO_BIND = 0x0C00. Ŵ ŴḞŴṖŴỳŴṁÑ ÑŴṁŴṖŴṁÑŴĠŴẁÑÑŴṁŴỳŴẅŴṗ ŴṡŴḞŴỳÑÑŴẁ ÑÑŴṁŴẃŴḞ ŴẅÑÑŴḞŴĠŴẁŴỳ ŴṡŴẅ ÑŴỳŴẅŴṠÑŴḞŴẄŴẁÑ 0x100000 ŴḟŴḞŴṗÑ, ÑŴẅŴ¶Ŵṁ ÑŴḞŴỳŴẅŴṁ Ŵẁ Ñ ŴẄŴḞÑŴḞŴṠÑŴẄÑŴỳ ÑŴḞŴṖŴỳŴṁÑŴẅŴỳ - 0x1000 ŴḟŴḞŴṗÑ. ŴḃŴṁŴ¶Ŵṁ ÑŴḞŴỳÑŴṁ ŴṖŴẄŴḞÑŴṁŴẄŴẁÑ ŴṖŴḞŴḟÑŴṁŴỳ Ŵẁ ŴṀŴṠÑ ŴẃÑÑŴẁ. LoaderFlags - ÑÑÑŴḞÑŴṁŴĠÑŴṁŴṁ ŴṡŴẅŴṠŴṁ Ŵẁ ŴẄŴḞÑ ŴẄŴṁ ŴẁŴẄÑŴṁÑŴṁÑÑŴṁÑ. NumberOfRvaAndSizes - ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ 0x10. Ŵ ŴẃŴḞÑŴḞŴṠŴẅŴġŴṁ ŴṀŴẁÑŴṁŴẃÑŴẅÑŴẁŴṗ ŴẄŴḞŴỳ ŴṡŴẅŴẄŴḞŴṀŴẅŴḟŴẁÑÑÑ ÑŴẅŴṠÑŴẃŴẅ ÑŴḞŴḟŴṠŴẁÑŴḞ ŴẁŴỳŴṡŴẅÑÑŴḞ ŴṡŴẅŴṀ ŴẁŴẄŴṀŴṁŴẃÑŴẅŴỳ 1. ŴŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ÑÑŴṀŴḞ 0x1000 ŴĠ ŴẃŴḞÑŴṁÑÑŴĠŴṁ ŴĠŴẁÑÑÑŴḞŴṠÑŴẄŴẅŴġŴẅ ŴḞŴṀÑŴṁÑŴḞ, ŴḞ ÑŴḞŴṖŴỳŴṁÑ ÑŴḞŴĠŴṁŴẄ (ŴẃŴḞŴẃ ŴỳÑ ÑŴḞŴẄŴṁŴṁ ŴĠÑÑŴẁÑŴṠŴẁŴṠŴẁ) 0xA0. ŴŴẅÑ ÑÑŴẅ Ñ ŴẄŴḞÑ ŴṡŴẅŴṠÑÑŴẁŴṠŴẅÑÑ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

0040h: 50 45 00 00 64 86 01 00 00 00 00 00 00 00 00 00 PE..dâ ..........

0050h: 00 00 00 00 F0 00 22 00 0B 02 00 00 00 10 00 00 ....ÃḞ.".........

0060h: 00 00 00 00 00 00 00 00 AD 10 00 00 00 10 00 00 ........Â.......

0070h: 00 00 40 00 00 00 00 00 00 10 00 00 00 02 00 00 ..@.............

0080h: 00 00 00 00 00 00 00 00 05 00 02 00 00 00 00 00 ................

0090h: 00 20 00 00 00 02 00 00 00 00 00 00 02 00 00 0C . ..............

00A0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00B0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00C0h: 00 00 00 00 10 00 00 00 00 00 00 00 00 00 00 00 ................

00D0h: 00 10 00 00 A0 00 00 00 00 00 00 00 00 00 00 00 .... ...........

00E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

00F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0100h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0110h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0120h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0130h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0140h: 00 00 00 00 00 00 00 00 ........

ŴŴḞŴṠŴṁŴṁ ÑŴṠŴṁŴṀÑŴṁÑ ŴĠÑÑŴḞŴĠŴẁÑÑ ŴẅŴṡŴẁÑŴḞÑŴṁŴṠÑ ÑŴṁŴẃÑŴẁŴẁ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

typedef struct _IMAGE_SECTION_HEADER

{

BYTE Name[8];

DWORD VirtualSize;

DWORD VirtualAddress;

DWORD SizeOfRawData;

DWORD PointerToRawData;

DWORD PointerToRelocations;

DWORD PointerToLinenumbers;

WORD NumberOfRelocations;

WORD NumberOfLinenumbers;

DWORD Characteristics;

} IMAGE_SECTION_HEADER;

Ŵ ŴẃŴḞÑŴṁÑÑŴĠŴṁ ŴẁŴỳŴṁŴẄŴẁ ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ÑÑŴḞŴẄŴṀŴḞÑÑŴẄŴẅŴṁ '.text\0\0\0'. VirtualSize ÑÑÑŴḞŴẄŴḞŴĠŴṠŴẁŴĠŴḞŴṁŴỳ ÑŴḞŴĠŴẄÑŴỳ 0x1000 (ŴẅŴẃÑÑŴġŴṠÑŴṁŴỳ ŴẄŴḞ ŴġÑŴḞŴẄŴẁÑÑ ŴĠÑÑŴḞŴĠŴẄŴẁŴĠŴḞŴẄŴẁÑ ÑŴṁŴẃÑŴẁŴṗ). VirtualAdress ŴẃŴḞŴẃ ŴỳÑ ŴĠ ÑŴḞŴỳŴẅŴỳ ŴẄŴḞÑŴḞŴṠŴṁ ŴẅŴṡÑŴṁŴṀŴṁŴṠŴẁŴṠŴẁ ŴẃŴḞŴẃ 0x1000. ŴŴẅŴṠŴṁ SizeOfRawData ÑÑÑŴḞŴẄŴḞŴĠŴṠŴẁŴĠŴḞŴṁŴỳ ÑŴḞŴĠŴẄÑŴỳ 0x200 ŴḟŴḞŴṗÑ ŴṡŴẅÑŴẃŴẅŴṠÑŴẃÑ ÑŴḞŴṖŴỳŴṁÑ ŴṀŴḞŴẄŴẄÑÑ ÑŴṁŴẃÑŴẁŴẁ ÑŴḞŴĠŴṁŴẄ 0xD4 ŴḟŴḞŴṗÑ, ŴẄŴẅ ŴṁŴġŴẅ ŴẄÑŴ¶ŴẄŴẅ ŴẅŴẃÑÑŴġŴṠŴẁÑÑ ŴẄŴḞ ŴġÑŴḞŴẄŴẁÑÑ FileAlignment, ŴḞ ŴĠ ŴẅÑÑŴḞŴĠÑŴṁŴṁÑÑ ŴỳŴṁÑÑŴẅ ÑŴṁŴẃÑŴẁŴẁ ŴṖŴḞŴḟŴẁÑÑ ŴẄÑŴṠŴẁ ŴẁŴṠŴẁ ŴṡÑŴẅŴẁŴṖŴĠŴẅŴṠÑŴẄÑŴṁ ŴṀŴḞŴẄŴẄÑŴṁ. ŴŴẅŴṠŴṁ PointerToRawData Ñ ŴẄŴḞÑ ÑŴḞŴĠŴẄŴẅ ŴṖŴẄŴḞÑŴṁŴẄŴẁÑ ŴẁŴṖ IMAGE_OPTIONAL_HEADER64.SizeOfHeaders, Ñ.Ŵṁ. 0x200. ŴŴẅŴṠÑ ŴṀŴẅ ŴṡŴẅŴṠÑ Characteristics ŴṖŴḞŴḟŴẁŴĠŴḞŴṁŴỳ ŴẄÑŴṠÑŴỳŴẁ, ŴḞ ŴĠŴẅÑ ÑÑŴẅ ŴṡŴẅŴṠŴṁ ŴḟÑŴṀŴṁÑ ÑŴḞŴĠŴẄŴẅ ŴẃŴẅŴỳŴḟŴẁŴẄŴḞÑŴẁŴẁ ÑŴṠŴḞŴġŴẅŴĠ IMAGE_SCN_CNT_CODE, IMAGE_SCN_MEM_EXECUTE Ŵẁ IMAGE_SCN_MEM_READ, Ñ.Ŵṁ. 0x60000020. ŴÑŴṁ, ŴṀŴẅŴḟŴẁŴĠŴḞŴṁŴỳ ŴẄÑŴṠÑŴỳŴẁ ŴṀŴẅ ŴġÑŴḞŴẄŴẁÑÑ 512 ŴḟŴḞŴṗÑ Ŵẁ ŴṡÑŴẁŴẃÑŴṁŴṡŴṠÑŴṁŴỳ ÑŴṁŴẃÑŴẁÑ ŴẃŴẅÑŴẅÑÑÑ ÑŴẅŴ¶Ŵṁ ŴṀŴẅŴḟŴẁŴĠŴḞŴṁŴỳ ŴṀŴẅ 512 ŴḟŴḞŴṗÑ ŴẄÑŴṠÑŴỳŴẁ. Ŵ ŴẁÑŴẅŴġŴṁ Ñ ŴẄŴḞÑ ŴṡŴẅŴṠÑÑŴḞŴṁÑÑÑ ŴĠŴẅÑ ÑŴḞŴẃŴẅŴṗ ÑŴḞŴṗŴṠ:

- ŴŴẅŴṀ: ŴÑŴṀŴṁŴṠŴẁÑÑ ŴĠÑÑ

0000h: 4D 5A 00 00 00 00 00 00 00 00 00 00 00 00 00 00 MZ..............

0010h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0020h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0030h: 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 00 ............@...

0040h: 50 45 00 00 64 86 01 00 00 00 00 00 00 00 00 00 PE..dâ ..........

0050h: 00 00 00 00 F0 00 22 00 0B 02 00 00 00 10 00 00 ....ÃḞ.".........

0060h: 00 00 00 00 00 00 00 00 AD 10 00 00 00 10 00 00 ........Â.......

0070h: 00 00 40 00 00 00 00 00 00 10 00 00 00 02 00 00 ..@.............

0080h: 00 00 00 00 00 00 00 00 05 00 02 00 00 00 00 00 ................

0090h: 00 20 00 00 00 02 00 00 00 00 00 00 02 00 00 0C . ..............

00A0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00B0h: 00 00 10 00 00 00 00 00 00 10 00 00 00 00 00 00 ................

00C0h: 00 00 00 00 10 00 00 00 00 00 00 00 00 00 00 00 ................

00D0h: 00 10 00 00 A0 00 00 00 00 00 00 00 00 00 00 00 .... ...........

00E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

00F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0100h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0110h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0120h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0130h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0140h: 00 00 00 00 00 00 00 00 2E 74 65 78 74 00 00 00 .........text...

0150h: 00 10 00 00 00 10 00 00 00 02 00 00 00 02 00 00 ................

0160h: 00 00 00 00 00 00 00 00 00 00 00 00 20 00 00 60 ............ ..`

0170h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0180h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0190h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01A0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01B0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01C0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01D0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

01F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0200h: 54 10 00 00 00 00 00 00 00 00 00 00 3C 10 00 00 T...........<...

0210h: 74 10 00 00 64 10 00 00 00 00 00 00 00 00 00 00 t...d...........

0220h: 49 10 00 00 7C 10 00 00 00 00 00 00 00 00 00 00 I...|...........

0230h: 00 00 00 00 00 00 00 00 00 00 00 00 6B 65 72 6E ............kern

0240h: 65 6C 33 32 2E 64 6C 6C 00 75 73 65 72 33 32 2E el32.dll.user32.

0250h: 64 6C 6C 00 84 10 00 00 00 00 00 00 00 00 00 00 dll.â...........

0260h: 00 00 00 00 92 10 00 00 00 00 00 00 00 00 00 00 ....â...........

0270h: 00 00 00 00 84 10 00 00 00 00 00 00 92 10 00 00 ....â.......â...

0280h: 00 00 00 00 00 00 45 78 69 74 50 72 6F 63 65 73 ......ExitProces

0290h: 73 00 00 00 4D 65 73 73 61 67 65 42 6F 78 41 00 s...MessageBoxA.

02A0h: 48 65 6C 6C 6F 20 77 6F 72 6C 64 21 00 48 83 EC Hello world!.HÆÃỲ

02B0h: 28 49 C7 C1 40 00 00 00 4D 31 C0 48 8D 15 DE FF (IÃÃ@...M1ÃH

02C0h: FF FF 48 31 C9 FF 15 B1 FF FF FF 48 31 C9 FF 15 ÃṡÃṡH1ÃÃṡ.ÂḟÃṡÃṡÃṡH1ÃÃṡ.

02D0h: A0 FF FF FF 00 00 00 00 00 00 00 00 00 00 00 00 Â ÃṡÃṡÃṡ............

02E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

02F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0300h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0310h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0320h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0330h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0340h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0350h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0360h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0370h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0380h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0390h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03A0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03B0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03C0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03D0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03E0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

03F0h: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

ŴḃŴṁŴṡŴṁÑÑ ŴṁÑŴṠŴẁ ŴṡŴẅŴṡÑŴẅŴḟŴẅŴĠŴḞÑÑ ŴṖŴḞŴṡÑÑÑŴẁÑÑ ŴṁŴġŴẅ, ÑŴẅ Ñ ŴẄŴḞÑ ŴṡŴẅÑŴĠŴẁÑÑÑ ÑŴẅŴẅŴḟÑŴṁŴẄŴẁŴṁ, ŴẃŴḞŴẃ ŴỳÑ Ŵẁ ŴẅŴ¶ŴẁŴṀŴḞŴṠŴẁ ).

ŴḃŴḞŴẃŴ¶Ŵṁ ŴỳŴẅŴ¶ŴẄŴẅ ŴṡŴẅŴẁŴġÑŴḞÑÑÑÑ Ñ ŴṡŴḞÑŴḞŴỳŴṁÑÑŴẅŴỳ FileAlignment ŴṀŴḞŴḟÑ ÑŴỳŴṁŴẄÑÑŴẁÑÑ ÑŴḞŴṖŴỳŴṁÑ ÑŴḞŴṗŴṠŴḞ.

ŴŴḞŴṀŴṁÑÑÑ ŴĠŴḞŴỳ ŴḟÑŴṠŴẅ ŴẁŴẄÑŴṁÑŴṁÑŴẄŴẅ, ÑŴṡŴḞÑŴẁŴḟŴẅ ŴṖŴḞ ŴĠŴẄŴẁŴỳŴḞŴẄŴẁŴṁ!

ŴḂ ÑŴĠŴḞŴ¶ŴṁŴẄŴẁŴṁŴỳ,

ŴÑŴẁŴĠŴẅÑÑ ŴŴẄŴḞÑŴẅŴṠŴẁŴṗ (The trick).